はじめに

こんにちは、2024年最初のSEブログを担当する鈴木です。あけましておめでとうございます。

本稿が2024年最初のブログということで、トピックを何にしようかあれこれ考えていたのですが、やはり「セキュリティ運用のしんどさをなんとかする」というのが、現場からの声として一番切実なのではないかと感じています。

いいかげん言われつくした感はありますが、昨今のサイバーセキュリティ脅威の巧妙さや複雑さ、そしてセキュリティ人材の不足という状況は2023年も改善したとはいいがたいでしょう。さまざまなセキュリティ製品から大量に生成されるセキュリティイベントのひとつひとつに手で対応するやりかたは、もはや現実的ではなくなっています。

これらの課題を解決するテクノロジーとして、SOAR (Security Orchestration Automation and Response) というキーワードを耳にされたかたも多いでしょう。日本語にすると「セキュリティ オーケストレーション、自動化および対応」ですが、具体的にはどんなテクノロジーなのでしょうか。

そこで今月のテーマは「企業を取り巻くセキュリティ運用の課題」、「SOARとは何か」、「Cortex XSOARではどのように運用の課題を解決しているのか」、「ユースケース」の順にご紹介していきたいと思います。

企業を取り巻くセキュリティ運用の課題

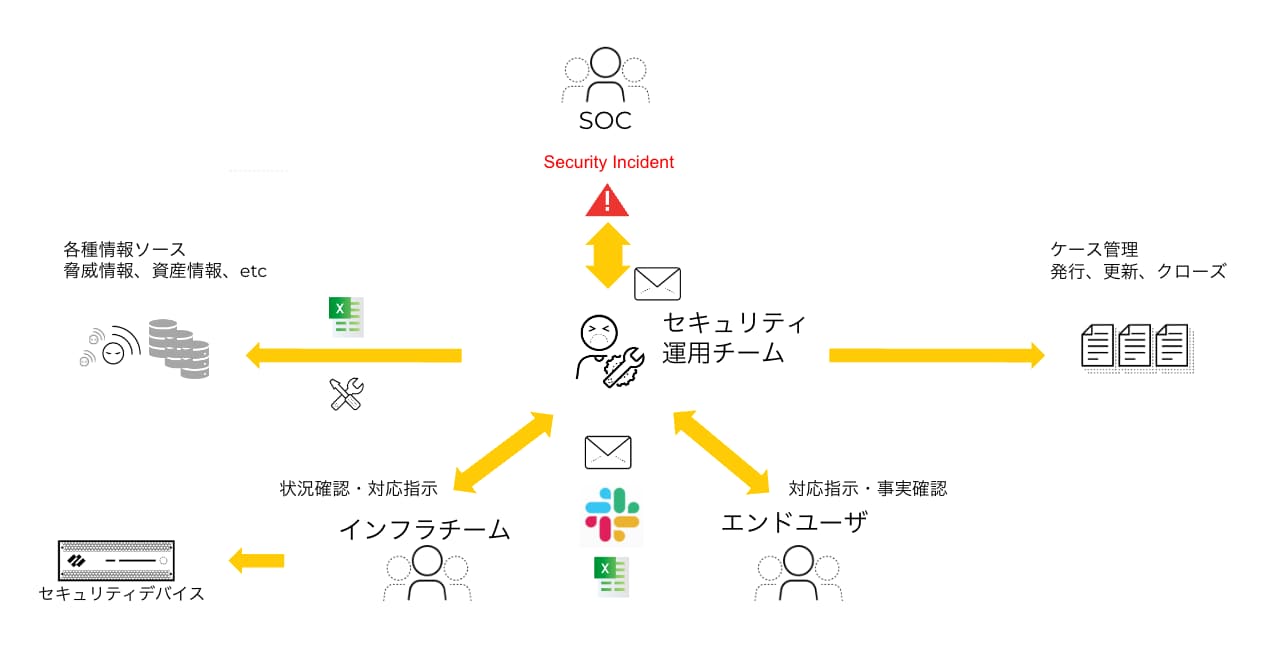

セキュリティ運用チームの業務は多岐にわたりますが、ネットワークやクラウドサービス、サーバー、エンドポイントなどが生成するログを統合して管理し、それらのログを突き合わせて互いの関連性を把握し、監視や分析を行うこともそのひとつです。

外部SOCに運用を委託している場合でも、彼らの業務量はけっして少なくありません。SOCからの通報は非常に多く、そのたびにアラートの内容を確認して精査し、エンドユーザーへの事実確認を行い、総合的判断をして対処する、という一連の作業が発生します。これはセキュリティ運用チームにとって非常に負担の大きな作業です。くわえて、アラートの調査や総合的な判断は、運用担当の個人がもつ経験やスキルに左右されることが多く、アラートが多すぎれば対応やチェックの漏れも生じます。

セキュリティ運用チームの抱えている代表的な課題を表1にまとめました。皆さんの組織で当てはまるものがいくつあるのか確認してみてください。

| No. | 課題の種類 | 説明 | 具体例 |

|---|---|---|---|

| 1 | コミュニケーションの分断、情報の分散 | セキュリティ製品のアラートや外部SOC通報に対する内容確認や精査、エンドユーザーへの事実確認、対処でさまざまなツールを利用していて、情報が分散してしまう |

|

| 2 | オペレーションの属人化、手作業に起因するバックログの増加 | セキュリティ製品のアラートや外部SOCの通報に対して手作業によるオペレーションを実施している |

|

| 3 | 独自開発がもたらす負荷 | 製品間のインテグレーションを独自開発して自動化したが属人化したスキルに依存しており保守や拡張が難しい |

|

表1. セキュリティ運用チームの抱える代表的な課題

SOARとは何か

まずは基本となるSOARの定義を確認しておきましょう。SOARは「Security Orchestration, Automation and Response」の略で、「セキュリティ運用の効率化や自動化」を実現するテクノロジーを指します。具体的な機能をあげるなら、さまざまなセキュリティ製品や外部ソースからの情報を自動で集約して分析したり、事前に定義しておいたプロセスに沿って人手を介さずにオペレーションを行ったり、発生したインシデントの管理やステイクホルダーへの通知を行ったりします。

本テクノロジーへの各組織からの関心も近年高まっていて、NRIセキュアテクノロジーズ株式会社の公開した2022年NRI Secure Insight 〜企業における情報セキュリティ実態調査〜[1]によれば、「ゼロトラストを実現するソリューションの導入状況」という質問項目で、EDR (57.6%)、CASB (44.4%)、IDaaS (42.4%)、SOAR (40.3%)の順に「導入済み、検証中、または検討中」と回答した組織が多くなっていました。この結果からも、SOARが「導入済み、検証中または検討中」の割合が40%以上を占める、注目度の高いソリューションのひとつであることがわかります。

Cortex XSOARではどのように運用の課題を解決しているのか

これまで確認してきた課題をセキュリティのオーケストレーション、自動化、対応によって解決するSOARソリューションとして、弊社はCortex XSOARという製品を提供しています。

Cortex XSOARの目的はセキュリティ運用チームが日々行っている人海戦術によるアラート対応や、対応漏れ、属人化したセキュリティ運用といった課題を解決し、これらを改善、効率化することにあります。

以下に、表1で取り上げた代表的課題がどのように解決されているのかをご紹介します。

課題1: 「コミュニケーションの分断や情報の分散」をコミュニケーションと情報の一本化で解決

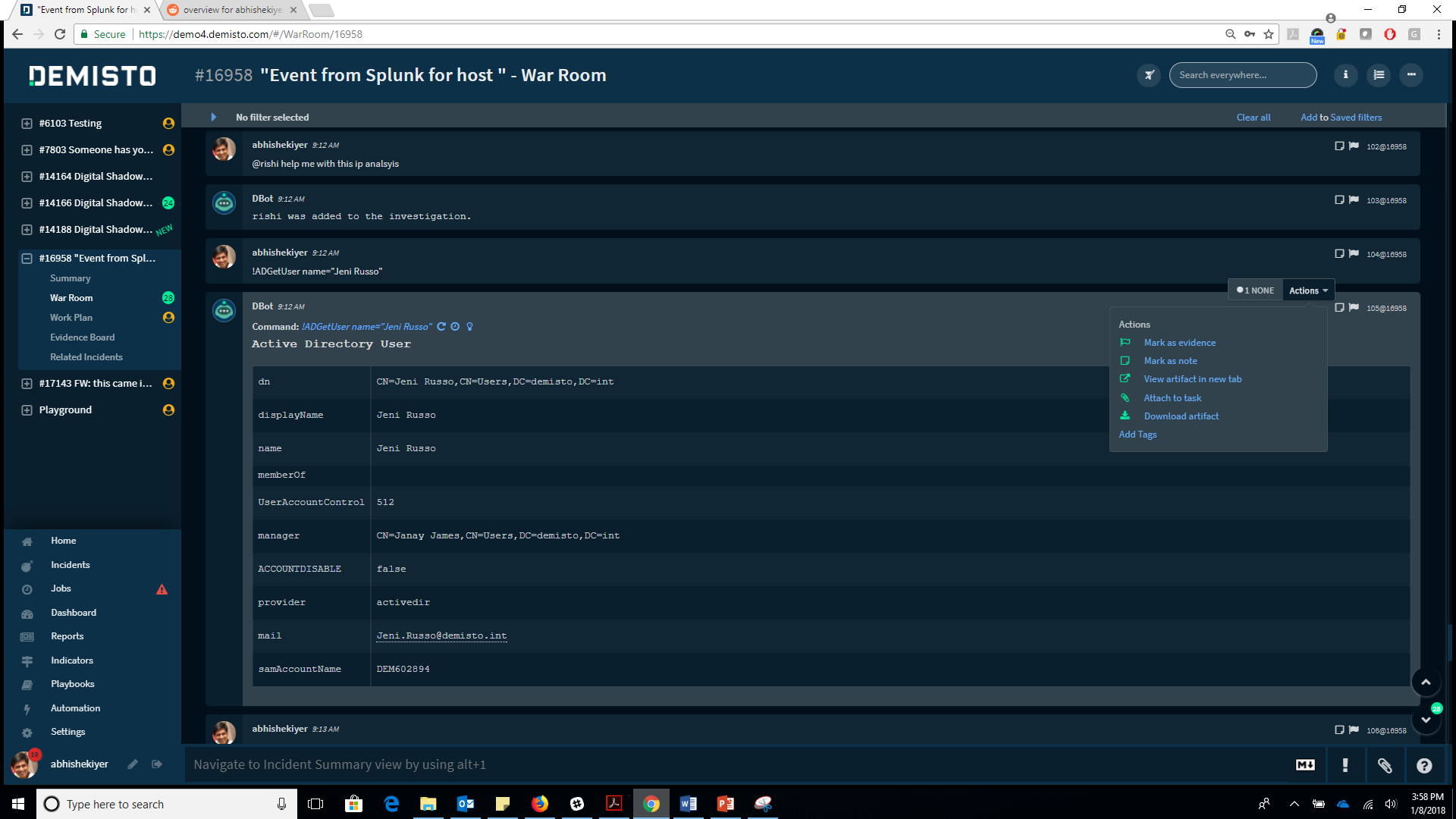

セキュリティ運用チームは、Cortex XSOAR内で完結してリアルタイムに情報を共有したり、共同で調査したりできます。これにより、さまざまなツールをバラバラのインターフェイスで使う必要が無くなり、情報を一本化し、迅速に対応できるようになります。

Cortex XSOARでは、以下のような情報共有・コラボレーション機能を提供しています。

- チャットでインシデントの共同調査を行える共有ワークスペース

- 共有ワークスペース内でコマンドラインによる調査の実施 (サードパーティ製品も含む)

例:メールデータ解析添付ファイルのレピュテーションチェックURLリンクのレピュテーションチェック - アクション結果を自動で文書化する機能でインシデント対応後の文書作成を省力化

- インシデントのケース番号(ID)割り当て、担当者割り当て、SLA割り当てなど、ケース のオープンからクローズまで一気通貫に管理

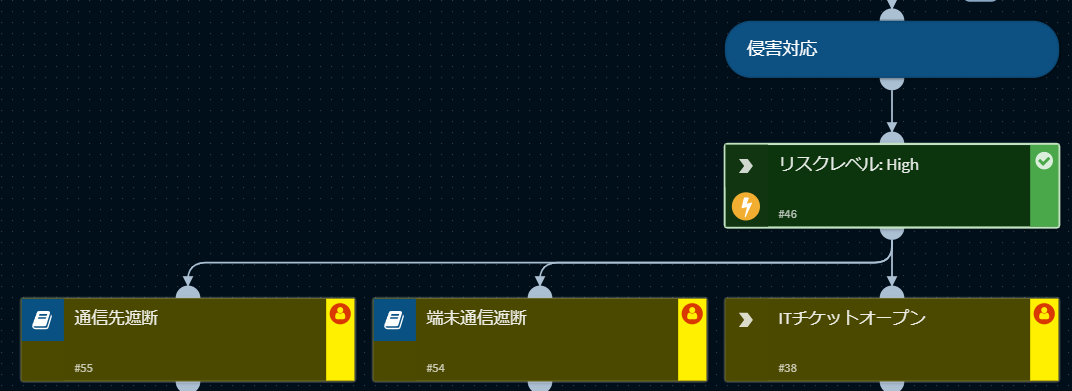

課題2: 「オペレーションの属人化、手作業に起因するバックログの増加」を多種多様な製品との連携・自動化で解決

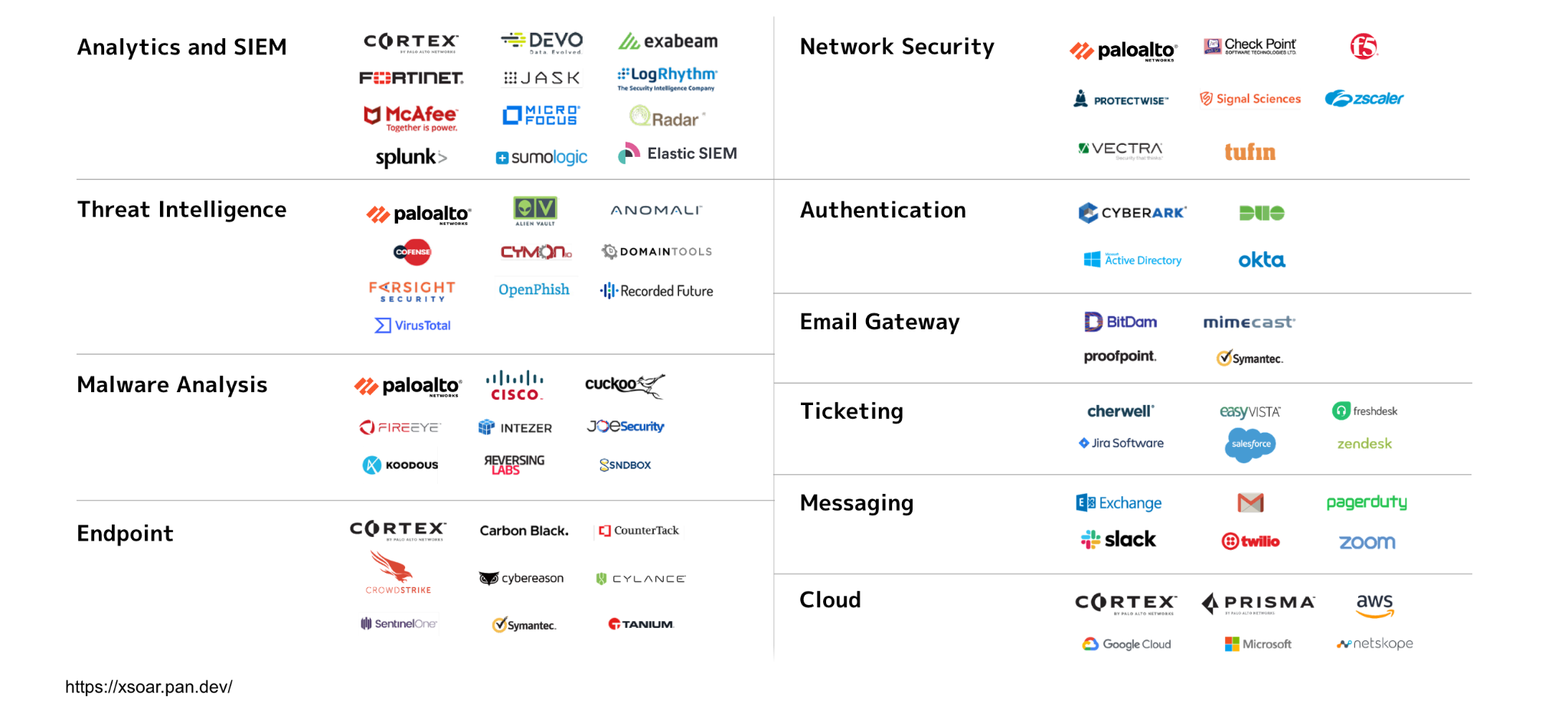

Cortex XSOARは、弊社製品のほかに800種類以上の製品やサービスと連携できます。しかも連携時はコーディングが必要ありません。Web の管理画面から操作し、タスクをつなげるだけで簡単に連携を作れます。そのなかでは解析やフィルタリング、ループ、配列などのタスクを自由に組み合わせられます。

対応の途中、人間による判断が必要になるタスクが生じた場合は、判断タスクを担当者に割り当てる柔軟性も備えています。

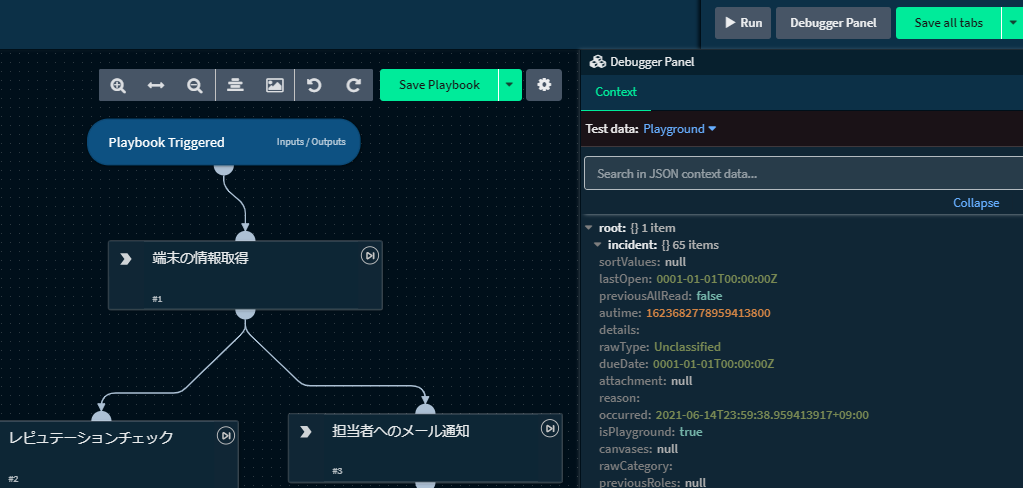

デバッグ機能を備えているので、作成したフローを事前に確認することもできます。タスク処理をステップ実行したり、変数の内容が意図したとおりになっているかを確認したりできます。

Playbookには日本語でコメントを残せます。バージョン管理機能も提供されているので、問題が生じたとき、以前のバージョンにすばやく切り戻すこともできます。

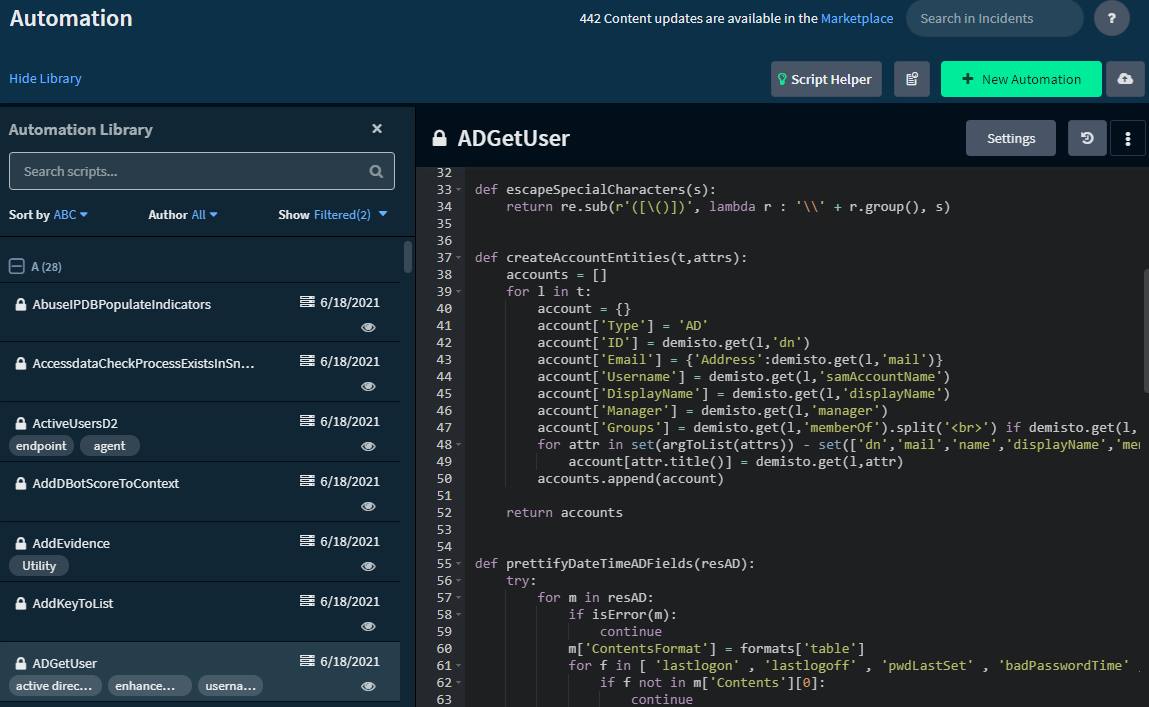

Playbookが利用するAutomationスクリプトはGUIで編集できるほか、任意のエディタで作成した自作スクリプトを登録して呼び出すこともできます (Python, JavaScript, Powershellに対応)。

課題3: 「独自開発がもたらす負荷」を自動化/効率化を加速する豊富なテンプレートで省力化、メンテナンスと拡張を容易に

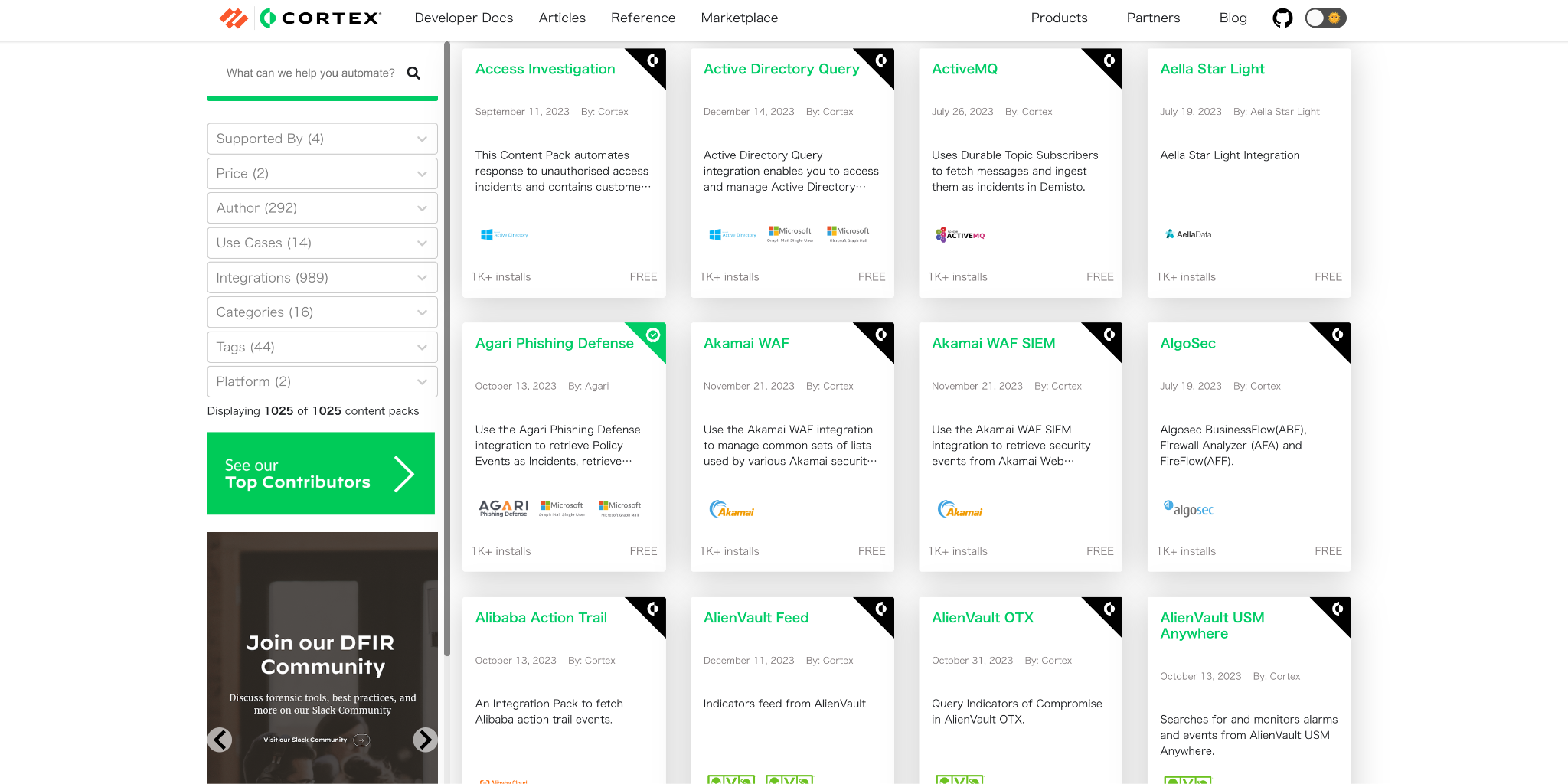

Cortex XSOARの場合、Playbookのテンプレートが豊富に取り揃えられています。このため、スキルの高い人材を確保してスクラッチから開発をしたり、セキュリティ製品の更新に合わせてメンテナンスや拡張を行う必要がありません。

例えば分かりやすいところで代表的なエンドポイントセキュリティ製品のテンプレートには以下のようなものがあります。

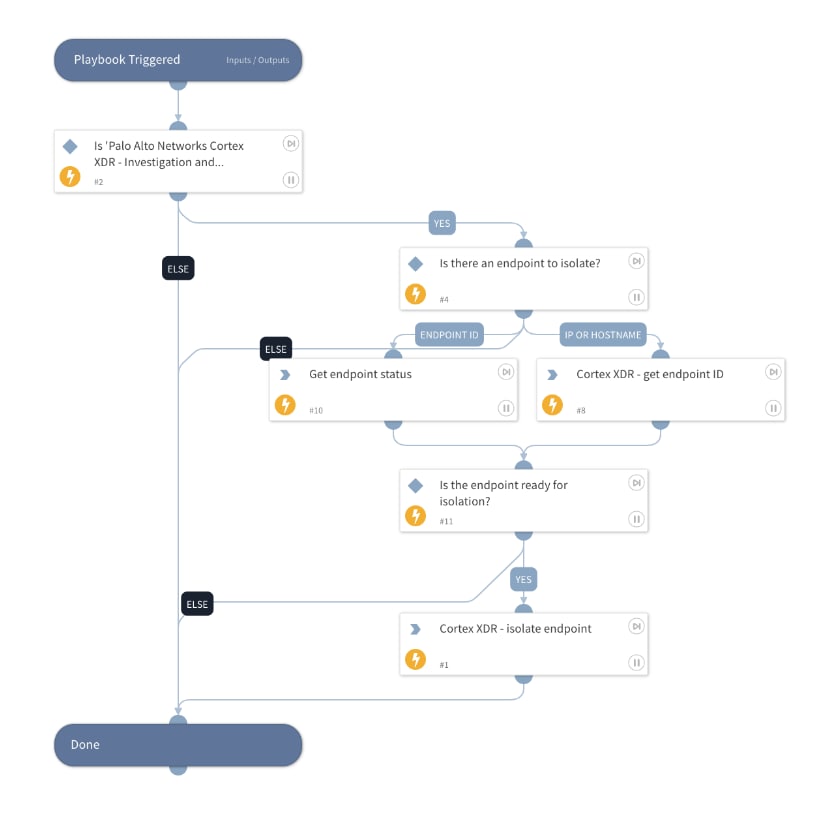

PaloAltoNetworks (Cortex XDR)

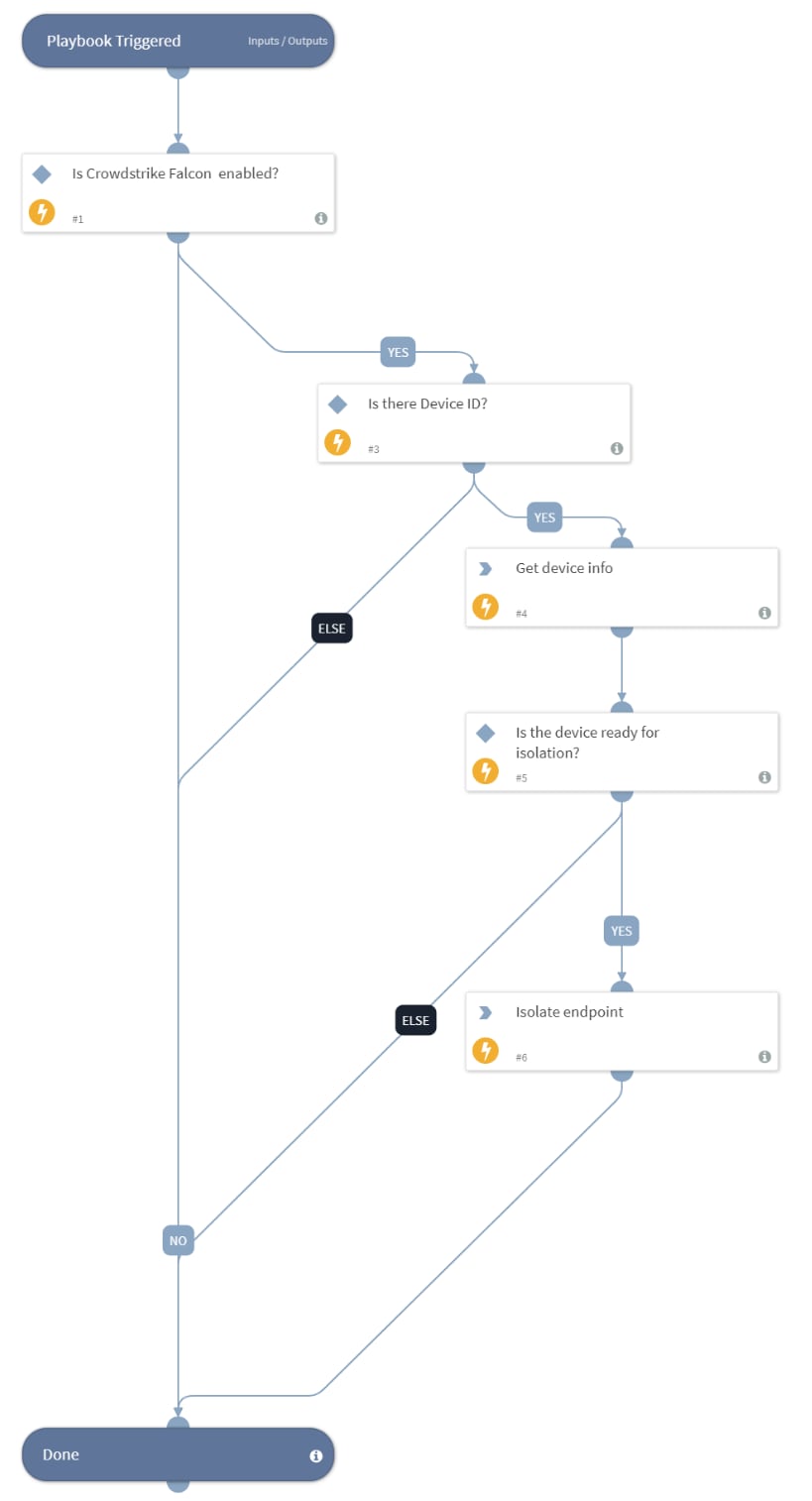

CrowdStrike

Crowdstrike Falcon - エンドポイントの隔離

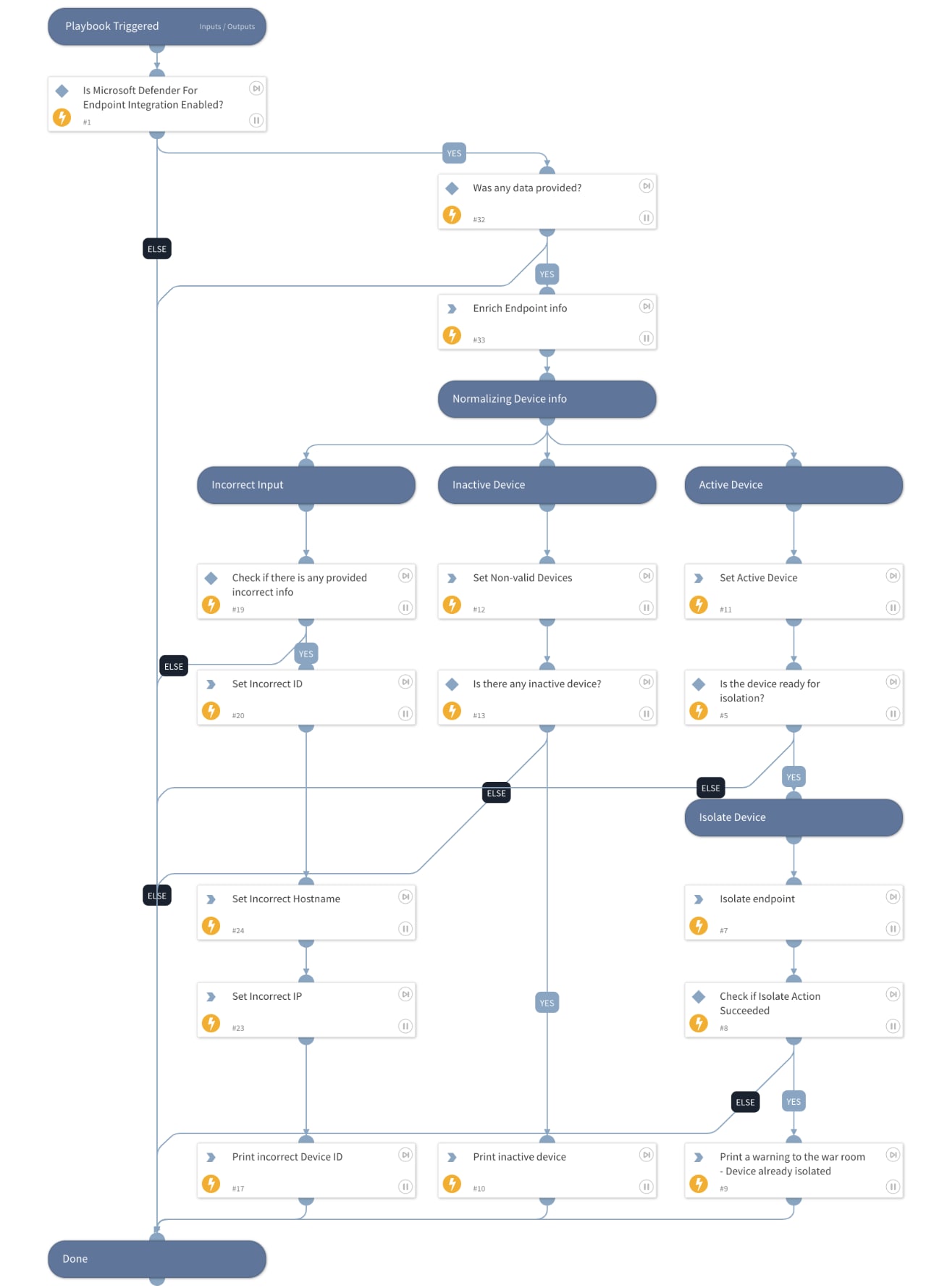

Microdoft Defender for EndPoint

Microsoft Defender For Endpoint - エンドポイントの隔離

そのほかの特徴

Cortex XSOARの場合、オンプレミスやSaaSなどの基盤を選択できるほか、開発環境用のテナントライセンスも用意されていて、利用シーンに合わせて基盤を選択できます。オンプレミス基盤を選ぶ場合はシステム要件を確認してください。

ユースケース (不審メールの対応処理)

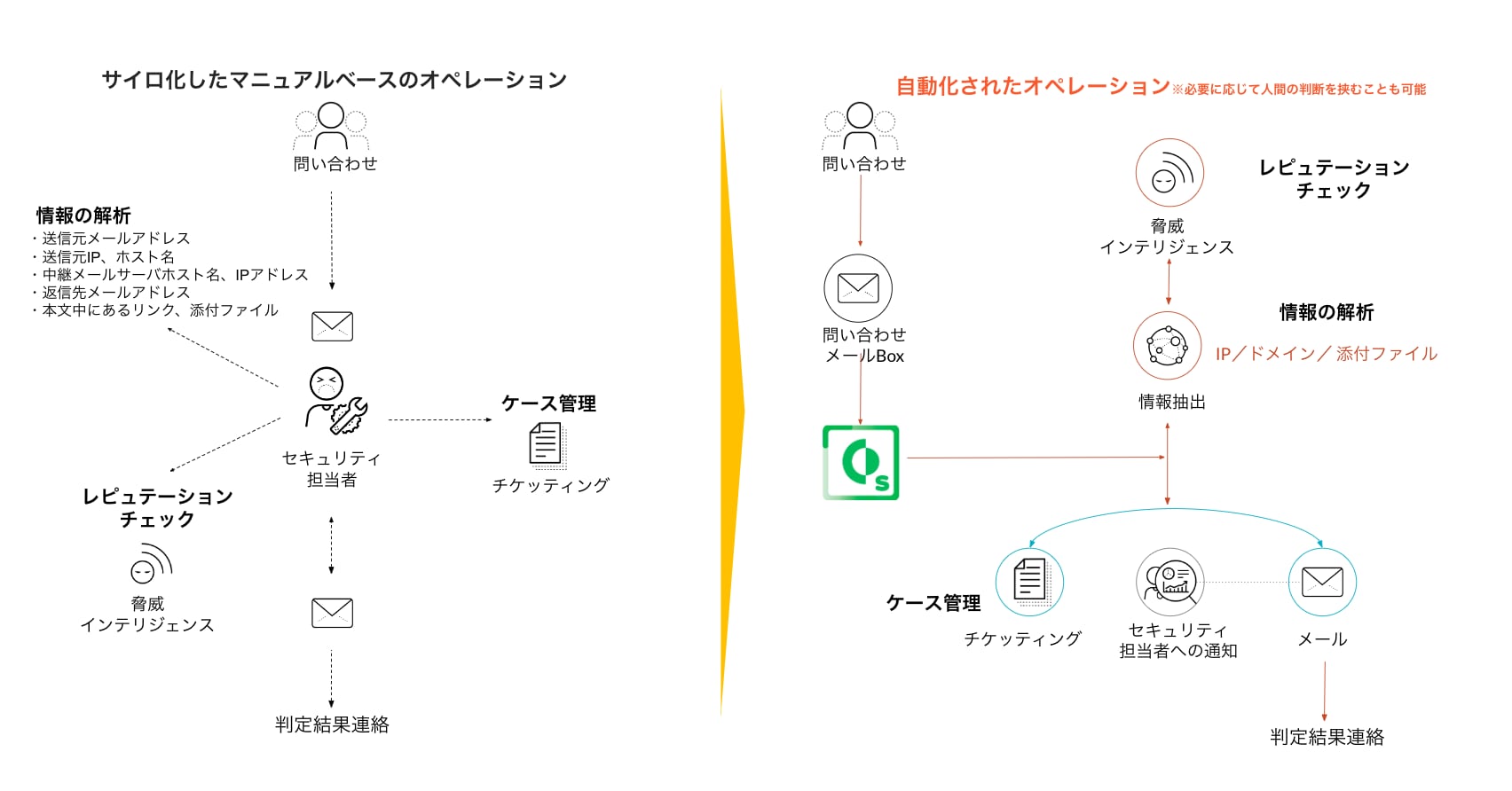

それでは、SOARソリューションの導入前と導入後で対応がどのように変わるのかを「社内のユーザーが受け取った不審メールに対応する」という具体的なユースケースで見ていきましょう。

不審なメールを受信したユーザーは通常、セキュリティ担当者に報告を行います。

SOARを利用しない環境の場合、報告を受けたセキュリティ担当者は、不審メールのメールヘッダーや本文から、以下図12の左側に記載したような情報を抽出して調査することになります。

ここでは、担当者が抽出した情報をインターネット上で利用可能な有償・無償の脅威インテリジェンスサービスで確認することにより、それらが既知の悪性サイトやマルウェア、スパム送信元と判定されていないかどうかを確認します。明らかに不審なメールは「問題のあるメール」と判断します。そのなかに脅威が含まれている場合は報告者にメールの削除を指示し、必要に応じて組織内への注意喚起を行います。これらすべての処理がさまざまな情報ツールをまたいで手動で行われるため、非常に手間と時間がかかります。

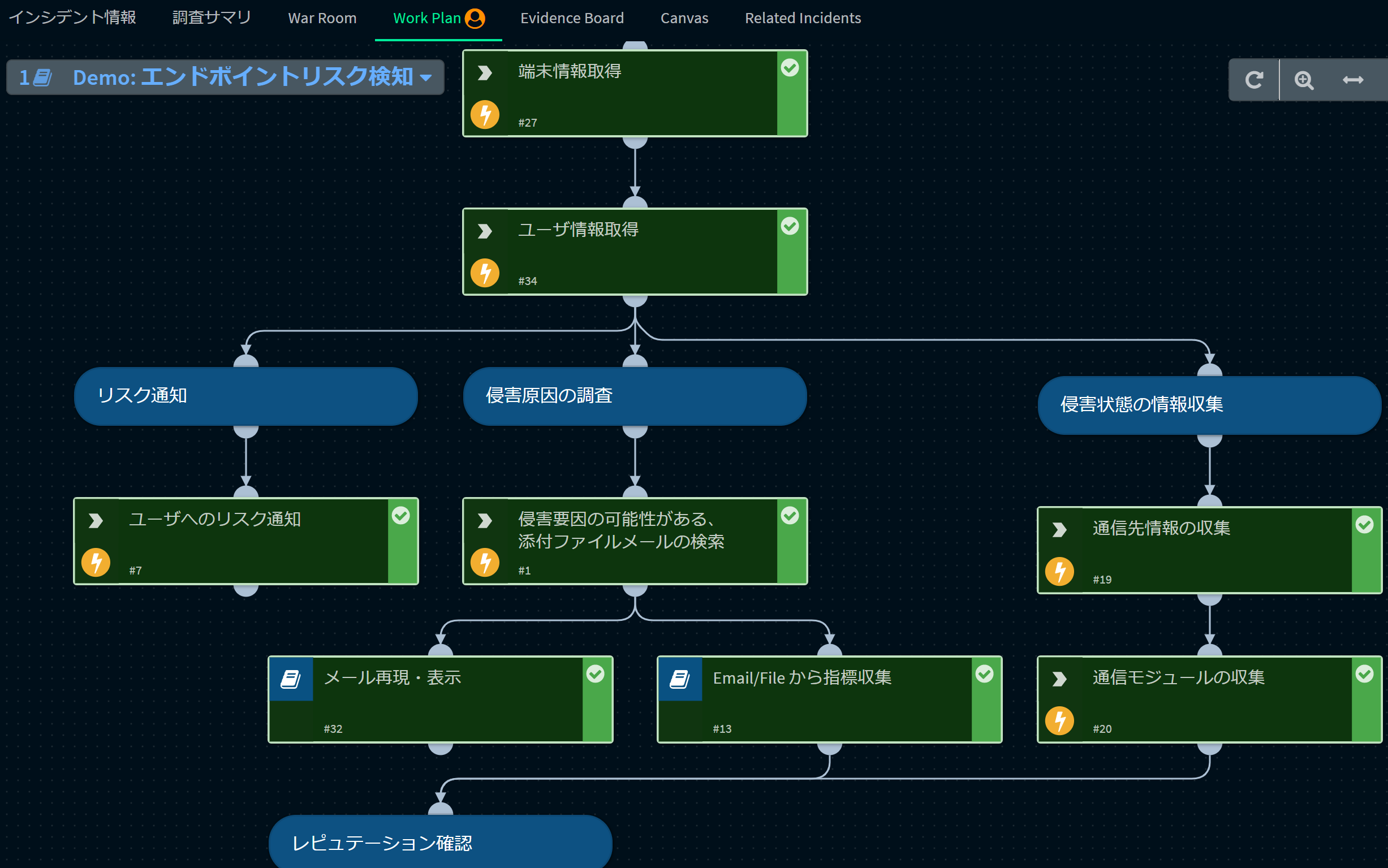

これに対し、図12の右側のようにCortex XSOARなどのSOARソリューションを活用している環境の場合、ユーザーからの問い合わせが着信した段階から情報の抽出、解析、脅威インテリジェンスへの問い合わせ、レピュテーションのチェック、ケース管理までがすべて自動化されます。セキュリティ担当者が手動で行う作業は大幅に削減され、空いた調査時間はプロアクティブな脅威ハンティングに活用できるようになります。

その様子を具体的に図12の例で見てみましょう。従業員が不審メールを報告する専用メールボックスは、SOARソリューションが監視しています。着信したメールがあれば、SOARがそれを自動で取得して処理を開始します。報告メールに添付された不審メールは自動で分析に入り、調査対象の情報がメールから抽出されます。これらの情報は、IPアドレス、ドメイン、ファイル、URLなどに分類され、連携する脅威インテリジェンスサービスに一括で問い合わせが送信されます。問い合わせの結果から不審メールのリスク高低が自動で判定され、報告ユーザーに通知されます。これらすべての処理が、人手を介さず自動で行われます。

ここでは不審メールの処理を取り上げましたが、ほかにも活用シナリオはたくさんあります。具体的にどのようなユースケースがあるかは「SecOps自動化のトップ ユース ケース」に公開しています。メールを登録すると資料が送付されますので、ぜひ自社の状況にあうユースケースを探してみてください。

おわりに

2024年最初のブログは、SOARの概要をまとめました。駆け足にはなりましたが、少しでも皆さんの抱えるSOARテクノロジーへの疑問が解決できていたなら幸いです。

Cortex XSOARは、さまざまなセキュリティ製品が生成するセキュリティイベントやSOCの通報対応を自動化し、セキュリティ人材不足や属人化といった問題を解消し、セキュリティ運用の効率化を実現してくれます。

弊社では「XSOAR Playbook 研究所」というウェビナーを不定期に開催し、Playbook実装のコツについてお伝えしています。参加してみたいかたは、お気軽に直近のウェビナーについてお問い合わせください。

参考文献

- NRIセキュアテクノロジーズ株式会社. "NRI Secure Insight 2022". お役立ち資料ダウンロード. https://www.nri-secure.co.jp/download/insight2022-report (参照 2024-01-10)