はじめに

最近はセキュリティやネットワーク基盤をクラウド化するSASE導入を検討されるお客様が増えてきました。そのさい同時に「オンプレミスやオフィスで複数のISPを利用したい」、「デバイスを集中管理したい」、「パフォーマンスを監視したい」といったSD-WANの要件が検討項目にあがることも多くなりました。

そこで今月は「SASE導入にはまだ早いかもしれないけどセキュリティやネットワークをデジタルトランスフォーメーション対応の構成に変えたい」という方に向けて、弊社の次世代ファイアウォールOS(PAN-OS)によるSD-WANソリューションとSASEソリューションの実現方法をご紹介します。

システム管理者の悩みとは?

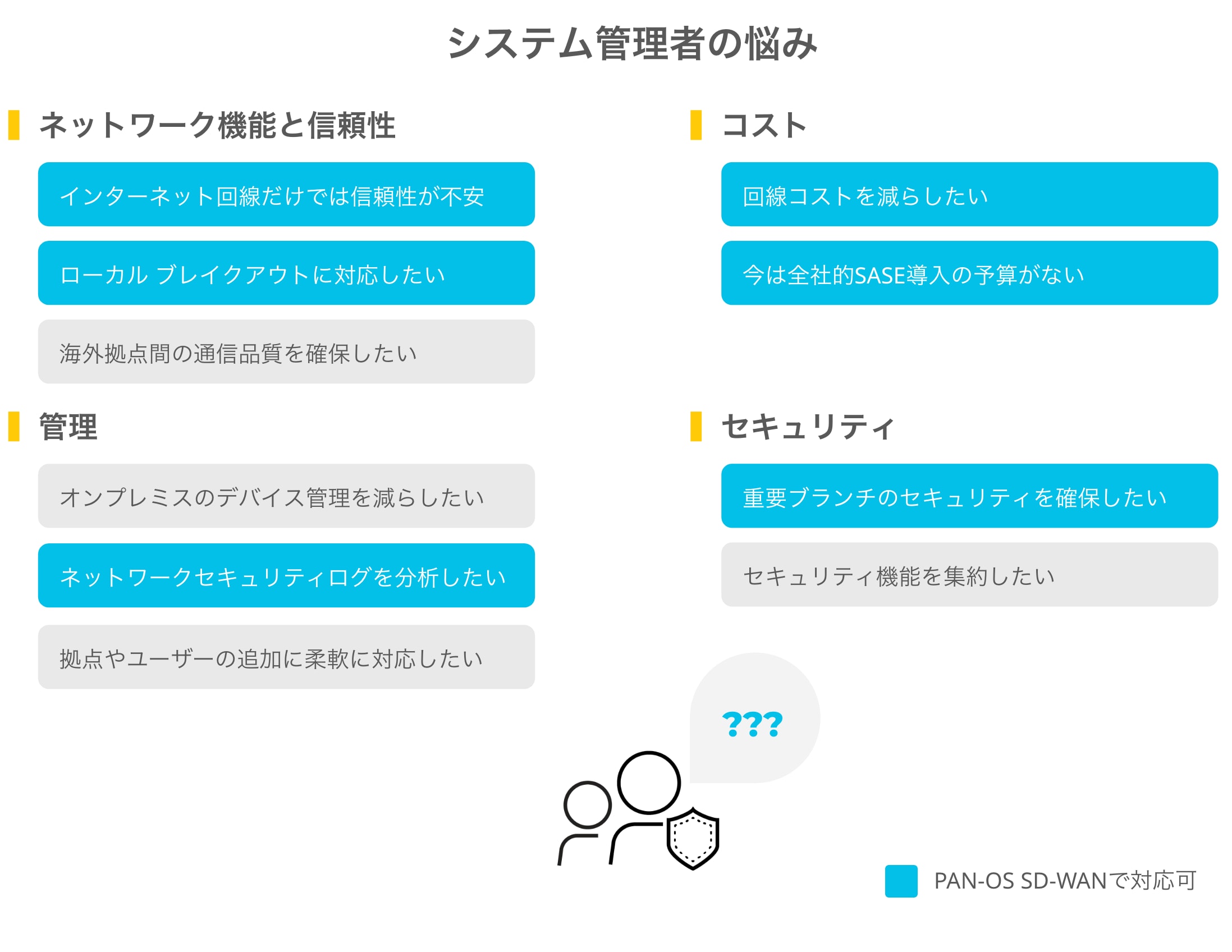

ネットワークやセキュリティ基盤の変更時にご相談いただくことの多い悩みごとを次の図にまとめました。大きく分けて「ネットワーク機能と信頼性」、「管理」、「コスト」、「セキュリティ」の4つの課題があげられます。

まずは、自社の課題を洗い出し、それらに優先順位をつけましょう。「いつまでにどの程度それぞれの分野に対応したいか」を決めて「すぐにSASEを導入したい」のか「さきにSD-WANを導入したい」のかを明確にしておきます。

なお、SD-WANはすべての機能をクラウドにオフロードするわけではないので、「クラウド上で一貫したセキュリティ ポリシーを適用したい」、「オンプレミスの管理機能を減らしたい」といった課題に直接は対応しません。しかしながら、インターネット ローカル ブレイクアウトや複数ISP回線の利用によるネットワーク環境の効率化には対応できますし、製品によってはオンプレミスの内部セグメンテーションにも対応できます。

PAN-OS SD-WANはどの課題に対応している?

すでに弊社のPA-Seriesをお使いであれば、SD-WANサブスクリプション ライセンスを追加するだけで、SD-WAN機能をすぐに使えるようになります。

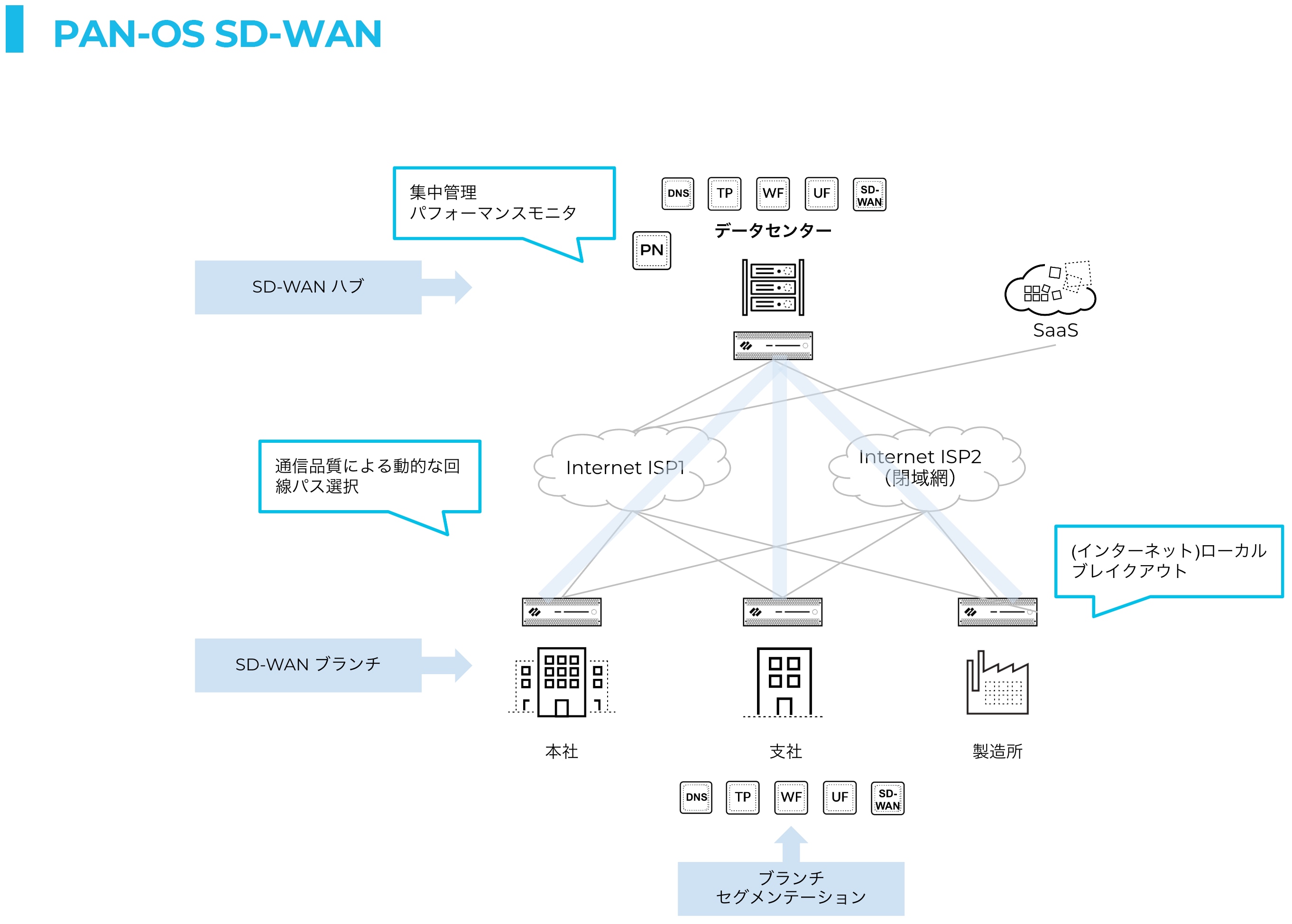

PAN-OS SD-WANが対応している課題は図1の青地に白文字で記載された項目です。具体的には、「アプリケーションやパフォーマンスに応じた最適パスの選択」、「オンプレミス デバイスのコントローラーによる集中管理」、「対象通信のパフォーマンス モニタリング」などが該当します。このほか、データセンターやブランチでPAN-OSの標準機能(APP-ID、User-IDなど)とセキュリティ サブスクリプションを組み合わせれば、内部セグメンテーションによる外部からの攻撃への対応も可能になります。

具体的な設定は、管理基盤のPanoramaから行います。使いたいアンダーレイ回線やルーティング構成を設定すれば、ハブ&スポークやメッシュなどのSD-WANが自動的に構成されます。SD-WANの仮想インターフェースが構成されると、各拠点ごとにAPP-IDにもとづく最適な回線でローカル ブレイクアウトやデータセンター間の通信が行えるよう、プロファイリングが行われます。回線選択時はレイテンシー、ジッター、パケットロスが閾値として使われ、アプリケーションや回線品質に応じてアンダーレイパス選択のプロファイルが設定されます。また、SaaSアプリケーションのローカル ブレイクアウト用プロファイルや、クリティカル アプリケーション用の転送パケットの誤り補正、パケット複製のプロファイルも設定できます。

さらに、Panoramaが収集したログをもとに、アプリケーションごとの通信品質も管理画面で確認できます。ブランチのキャパシティによってはハードウェア エントリー モデルのPA-400 Seriesをご検討いただくのもよいでしょう。

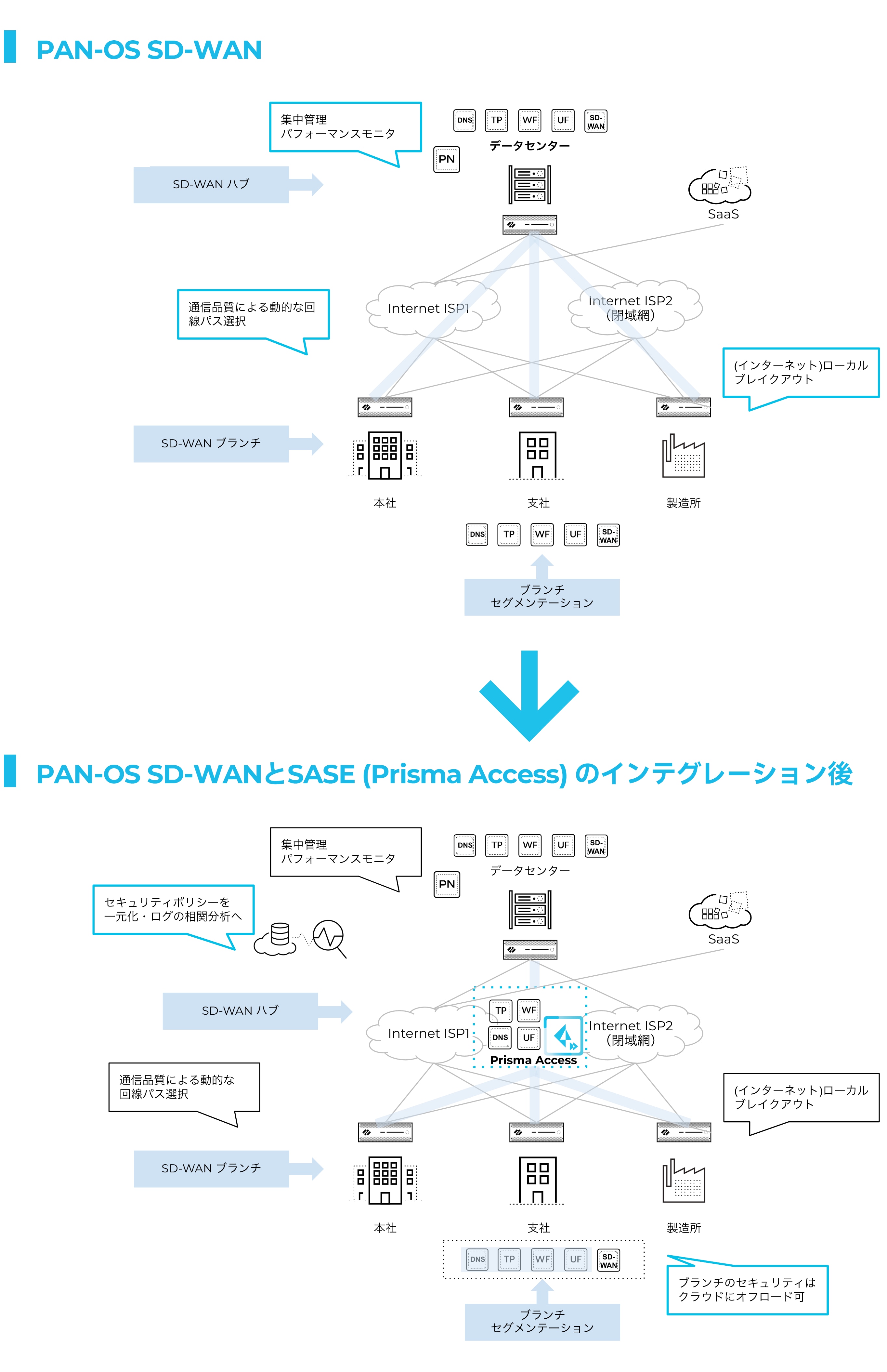

将来的なSASEへの拡張にも

SD-WANのセクションで説明したブランチのセキュリティ機能は、オンプレミスには過剰な場合もあります。また「オンプレミス側の機能を減らしたい」、「アンダーレイ回線の品質・信頼の問題から海外拠点間通信にはパブリック クラウドのバックボーンを使いたい」、「リモート ユーザーの社外からのアクセスにセキュリティと柔軟性の両方を確保したい」といった課題があがってくるかもしれません。そうなった場合は、弊社のSASE製品、Prisma Accessとのインテグレーションで対応できます。

上図はブランチのPAとPrisma Accessとのインテグレーション構成例です。インテグレーション後は、ブランチのセキュリティ機能をクラウドにオフロードしたり、クラウド バックボーンを活用するアクセス ポイントを利用したりできます。これにより、SD-WANのメリットを損なうことなく、SASEのメリットを得られます。

さいごに

SD-WAN対応やSASE対応を謳う製品はたくさんあり、それぞれに対応できる課題は異なります。メリットやデメリットの整理が難しいと感じられることも多いでしょう。どこから手を付けていいのかわからなくなってしまったら、本稿で説明したように「実現したいこと」と「実現したい時期」を最初に決めて、課題に優先順位をつけるアプローチを検討してください。

なお、本稿で紹介したPAN-OS SD-WANは、既存のPA-Seriesにライセンスを追加するだけで使えるようになります。また、導入前の事前検証もお手伝いできますので、ぜひお気軽にご相談ください。

SD-WANライセンスのシステム要件は次のとおりです。https://docs.paloaltonetworks.com/sd-wan/3-1/sd-wan-admin/sd-wan-overview/system-requirements-for-sd-wan

本稿が導入成功のヒントになれば幸いです。