This post is also available in: English (英語)

組織に、米国海軍特殊部隊(SEAL)の心構えでクラウドセキュリティの課題に立ち向かうときがきました。大半のクラウド侵害は、凄腕ハッカーが注意ぶかく構築された保護を回避する冴えたやりかたを見つけたからではなく、構成上のミスが原因で起こっています。ここで規律ある軍隊式の攻めたアプローチをとれば、これらセキュリティ上の問題を特定して排除し、攻撃を未然に防ぐことができます。

元米海軍特殊部隊員のJocko Willink氏とLeif Babin氏は、彼らが「Default: Aggressive」と呼ぶ原則について「現在進行形で発生するさまざまな課題に対して自律的・確信的・能動的に取り組むデフォルトのアプローチ」であると説明しています。パロアルトネットワークスグローバル脅威インテリジェンスチームUnit 42が最近公開したレポートでも「クラウドセキュリティインシデントの65%は設定ミス由来」と説明していますので、本稿では組織が「Default: Aggressive」アプローチでクラウド設定することでクラウドの課題に対処していく術をご紹介していきたいと思います。

SEALのごとく計画し、最悪の事態に備えよ

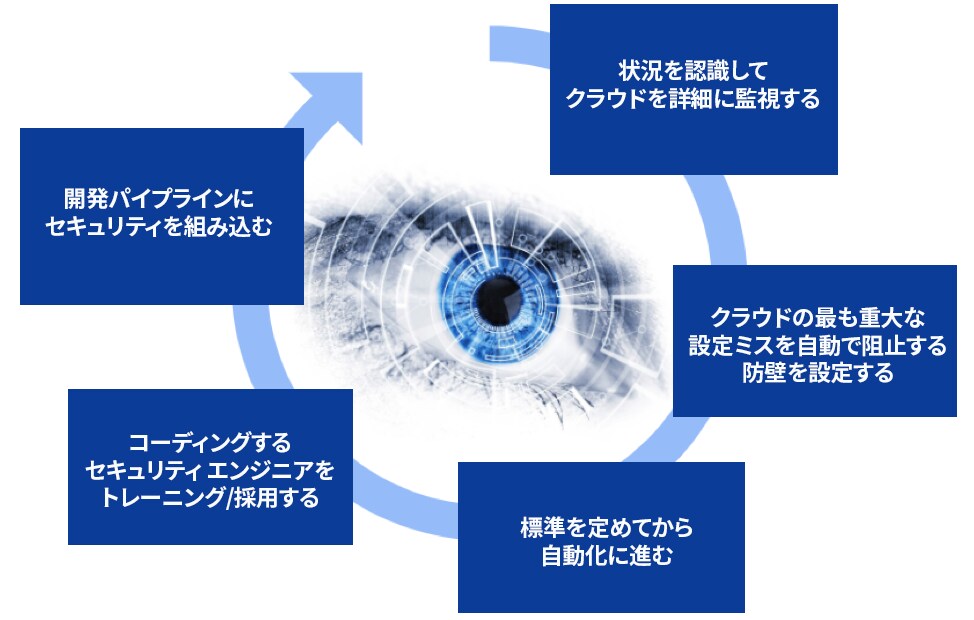

2019年のはじめ、私たちはセキュリティフレームワーク「Big Cloud 5」を公開しました。このフレームワークには クラウドのセキュリティを正しく確保するための5つの実践的ステップが含まれているのですが、このなかのステップ2が、最も深刻なクラウドの設定ミスを自動的に防ぐことにあたります。ちょうど、高速道路にガードレールを設置して自動車が道を外れて危険な場所に入らないようにするように、積極的なセキュリティ対策をとることで、組織がユーザーの設定ミスが原因で不必要なリスクにさらされないようにするのです。このステップ2が重要なのは、セキュリティチームの考えかたを守りの姿勢から攻めの姿勢へと転じてくれるからです。

「アンチパターン」と呼ばれる、好ましくない予防可能な状況を自動的に特定して修復すれば、組織はクラウドセキュリティインシデントのリスクを回避することができます。クラウドセキュリティに「Default: Aggressive」アプローチで挑むことで、自らの責任で自らを守り、設定ミスが原因のクラウドセキュリティインシデントの割合を劇的に減らすことができます。

では実際にそれはどのようなものなのでしょうか。

攻めのセキュリティ = 小さなことをこつこつと

Default: Aggressiveなクラウドセキュリティを達成する方法のひとつはコードとしてのインフラストラクチャ(IaC)を利用するものです。エラーをまねきやすい手動構成は避け、アプリケーション基盤の技術スタック管理プロセスを自動化するのです。組織がクラウドを使用しているならIaCは必須でしょう。たしかに「IaC」はただの流行り言葉に思われがちですが、流行るのにもわけがあって、セキュリティと品質の両面で強力なメリットをもたらしてくれるのです。

第一に、クラウド環境がどのようなものかをコードで文書化することで、新しいシステムやネットワークの構築で人手を煩わせることを最小限に抑えてくれます。第二に、クラウド構成のデプロイ前にセキュリティ上問題がないかどうかをスキャンすることができます。IaCへの組織的移行は一朝一夕ではできませんが、移行メリットはクラウド環境を手作業で運用するリスクをはるかに上回るものです。

Default: Aggressiveな考えかたは、脅威を待って行動を起こすことではありません。組織は本番環境のセキュリティスキャンを受動的に行うのではなく、能動的にソフトウェア開発ライフサイクル全体にセキュリティ品質を組み込むことができます。総合品質管理の名付け親である W. Edwards Deming氏は1986 年出版の著書『Out of the Crisis』のなかで「品質の達成には検査への依存をさけ、製品に最初から品質を組み込み、大量の検査を必要としないようにする」と述べていますが、この姿勢はDefault: Aggressiveなセキュリティの核心を体現したものといえます。セキュリティを開発プロセスのできるだけ早い段階に移すことで、組織はもうひとつの現代における原則、「シフトレフトセキュリティ」も実現できるようになります。

Default: Aggressiveなクラウドセキュリティでは、自動化されたソフトウェア品質ガードレールを徹底的に実施することも求められます。具体的には、MVP(Minimum Viable Product、実用最小限の製品)と呼ばれる、設定ミス排除のためのリスト作成から始めます。これにはたとえば「インターネット全体(0.0.0.0/0)からのFTP、MongoDB、MySQL、Oracle、Postgres、RDP、SSHポートへのトラフィックを許可するファイアウォールルール」などの設定が挙げられます。このほかには、「データベースが暗号化されていない」、「ストレージバケットが公開されている」、「全サービスが対象のロールパーミッションが前提となったIAM管理ポリシー」なども初期リストに含めます。このような設定はクラウド環境では存在しないはずです。

Default: Aggressiveなセキュリティで勝つ

米海軍特殊部隊は可能な限り多くの変数を考慮しながらミッションの計画を念入りに立てます。クラウドセキュリティへの取り組みもこれと同じようにすべきでしょう。Default: Aggressiveなセキュリティは、多くのクラウド利用者を悩ませている課題を自動化してくれます。この考え方を実践に移すにはUnit 42の最新のクラウドリスクレポートを読むことからはじめるのをお勧めします。本レポートを読み、攻めの防御のためのアンチパターンの基礎を押さえてください。そうすれば、同業他社より優位に立ち、クラウドインシデントに自組織の占めるシェアを明らかに減らし、SEALSのようなエリート集団に自組織を加えることができるでしょう。