This post is also available in: English (英語)

クラウドの世界はスピーディー

過去12ヶ月で、世界中の72%の組織がワークロードの30%以上をクラウドに移行したそうです。さらに驚きなのは、これらの組織の4分の1がワークロードの50%以上をクラウドに移行した、ということでしょう。2023年のクラウドネイティブセキュリティに関する調査が示すように、クラウドの世界は実にスピーディーです。

とくにクラウドネイティブ アプリケーション開発では、IPアドレスからコンテナまですべてがエフェメラルなので、それだけ変化のサイクルも速くなっています。毎年新たな変化の兆しが見えることから、パロアルトネットワークスはクラウドネイティブの最前線に立つリーダーの皆さんにクラウドネイティブ環境における課題、セキュリティで成果をあげるために採用した戦略やソリューションについての質問にご回答いただいています。

『2023年版クラウドネイティブ セキュリティ情勢レポート』からの注目ポイント

今年も『2023年版クラウドネイティブ セキュリティ情勢レポート』が公開されました。本レポートは、7カ国・5産業分野からの調査結果をもとに、クラウドネイティブでの開発やそのセキュリティに影響を与える慣行について調査結果をまとめたものです。調査回答者はおよそ2,500人強、半数以上は大規模組織を代表しており、回答者の約半数が経営層、半数が実務者となっています。2023年の調査結果からは、次の2つのテーマが浮かび上がってきました。

- アプリケーション ライフサイクルが12ヶ月前には想像もつかなかったほど速くなっている

- それぞれの課題の要因が複雑に絡み合っていて、その状態自体がクラウド環境のセキュリティを確保する上での最大の脅威になっている

本レポートでは今年も経験にもとづく知見を提供しています。2023年以降のクラウドネイティブ セキュリティの意思決定に、本稿とレポートをお役立ていただければ幸いです。

クラウド移行の動向

冒頭でも述べたとおり、2023年のワークロードへの移行は速く、調査回答者全体だと「昨年比で13%増えた」という回答でした。これまで企業のクラウド移行を牽引してきたのは「コスト」と「スピード」で、これは企業がアイデアを形にするコストやスピードが結局のところビジネス成功に不可欠と考えれば納得のいく理由でしょう。

ところが2023年の調査ではクラウド移行理由の上位に「コスト」は入っていません。「コストの削減・最適化」を理由に挙げた企業はわずか8.5%で、実際には外れ値となっていました。

2023年の場合、回答者は「新規および既存の製品・サービスの拡充」に最大の関心を寄せ、「効率や敏捷性の向上」が次点でした。このほかのクラウド移行理由は高いものから以下の順位でした。

第3位 新たなプロセスやワークフローの創出

第4位 ビジネスリスク・規制リスクの緩和

第5位 新規市場への進出

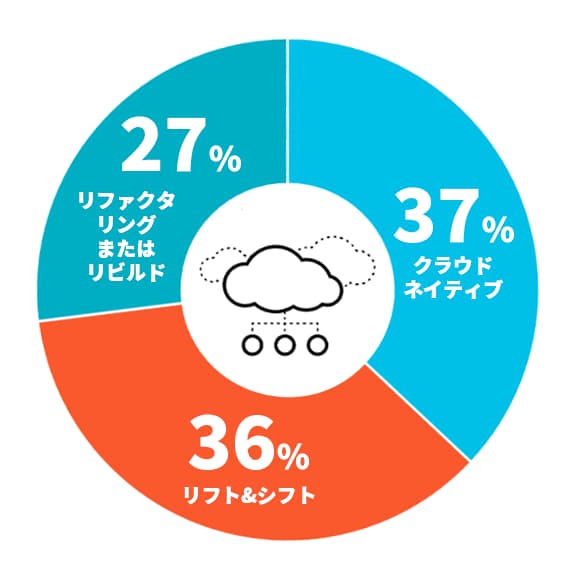

なお2023年は、回答企業は平均で総所有コスト(TCO)の24%を「アプリケーションの移行」に費やしていました。また、アプリケーションをデプロイする方法論の内訳は「クラウドネイティブ(37%)」、「リフト&シフト(36%)」、「リファクタリングまたはリビルド(27%)」となっており、はじめて「クラウドネイティブ」が最多となりました。

アプリケーションの実行環境は「PaaS(Platform as a Service)」と「サーバーレス」が主流になりました。またこの2つは、回答者の7割が「今後24ヶ月間に利用の増加を予定している」と回答していることから、ひきつづき成長が見込まれています。

クラウド アプリケーションの開発にこれら2つは欠かせないので、「リフト&シフト」はやや後退し、「リプラットフォーム」と「クラウドネイティブ」が今後さらに増加する可能性があります。コロナ時代がさらにアプリケーションのクラウド移行を推進していることを思えば、これは妥当な予測といえます。

アプリケーションライフサイクルの高速化

クラウドは当然ながら市場投入時間(TTM)、イノベーション、業務効率を向上させます。DevOps導入に意欲的な開発者の目には、クラウド移行はアプリケーション開発ライフサイクル短縮のチャンスと映ります。今回の調査からは、クラウドネイティブ アプリケーションの俊敏性や運用効率の高さが明らかになりました。

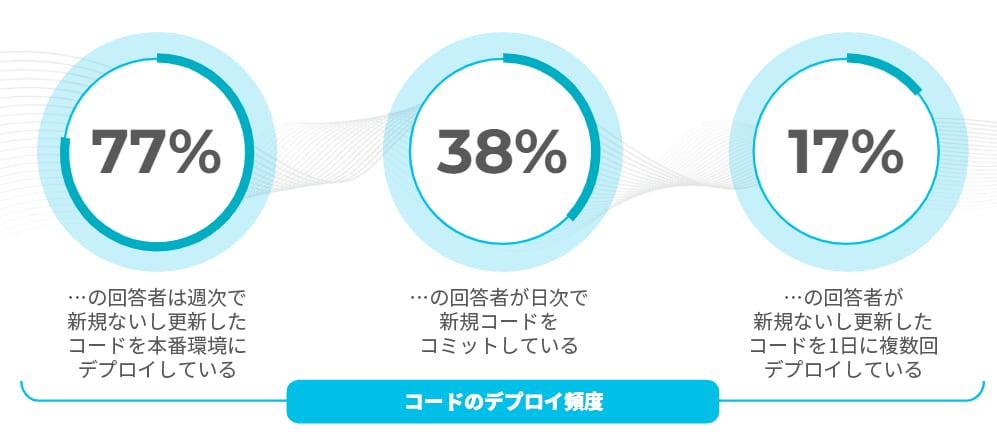

今回の調査に回答した組織の77%は、新規ないし更新されたコードを「毎週」、本番環境にデプロイしていました。これでもかなり速いですが、38%の組織は「毎日」新規コードをコミットしており、17%の組織は「日に1度以上」コードをデプロイしていました。

デプロイ頻度が高いということは、対応時間の短縮が要求されるということでもあります。現に、企業の3分の1が「変更リードタイムを『1日未満』とする内部サービスレベル目標で運用している」と回答していますし、38%の組織が「当日中のサービス復旧」を求めています。その一方で回答者の68%は「デプロイ頻度が増えている」と回答し、64%は「変更リードタイムが伸びている」と回答しています。

「デプロイ頻度」と「変更リードタイム」がスピードを決めることから、組織は2つの問いに答える必要があるでしょう。

- DevOpsプロセスの非効率さが要因で組織が速度パフォーマンス目標を達成・維持できなくなっていないか?

- 「デプロイ頻度」と「変更リードタイム」のペースが早すぎて、セキュリティ担当がプレッシャーに押しつぶされついていけなくなっていないか?

速度とスケールが大きくなれば、それだけ環境の複雑さも増します。「開発者10名に対しセキュリティ担当は1名だけ」という比率に、「コードのデプロイ頻度が増加しつづけている」という状況が重なれば、潜在的見落としや状況の複雑さがどうなりそうか、推して知るべしといえます。

クラウド移行の最大の障壁は?

6割の組織が「3年以上クラウド環境で運用を行っている」と回答した一方で、「複雑さ」は依然問題となっているようです。大多数の組織が「技術的な複雑さがネックでクラウドの恩恵をじゅうぶんに受けられていない」と回答しています。また調査回答者の8割が「自社のクラウドインフラがつねに進化している」と回答していることにも、複雑さを悪化させる要因がありそうです。

「クラウド移行の最大の障壁」についての質問には、42%の組織が「技術的な複雑さ(本調査ではこれをインフラの制約やシステムの依存関係と定義した)」をトップに挙げました。

ここで興味深いのが、調査回答者が次点以降につけた4つの課題もすべて、1位の「技術的な複雑さ」に起因していることです。

第2位 人材またはコンサルティング サービスの不足: 環境が複雑であればそれだけ技術レベルが高く技術変化に適応できる人材が求められます。

第3位 包括的なセキュリティ維持: 環境が複雑だとセキュリティの確保は困難になります。

第4位 複数のサービスやプロバイダーをまたいだ可視性の欠如: 環境が複雑だとアプリケーションライフサイクルの開始から終了までの全体像を完全には可視化しづらくなります。

第5位 コンプライアンス要件への対応: 環境が複雑だとコンプライアンスの維持もコンプライアンスの報告もそれだけ複雑になります。

セキュリティチームへの影響

アプリケーションのデプロイ頻度が上がれば、セキュリティチームは難しい状況に置かれます。アプリケーションチームへの対応は続けなければならない。クラウドスタックの複数レイヤーにまたがって複雑化するクラウド環境の保護にも務めねばならない。しかも保護対象はインフラ、ネットワーク、VM、コンテナ、サーバーレス関数、データ、API、Webアプリケーション、コード、オープンソースライブラリなど膨大です。これでは最適化されたプログラムでもなければやっていくのが大変でしょう。

クラウドネイティブなテクノロジーやアプリケーションコンポーネントの進化にあわせ、セキュリティチームはアプリケーション開発サイクルへのスピード対応とリスク緩和策・プロセスの導入を同時に迫られます。ところがDevOpsのワークフローにセキュリティがきちんと統合されていないケースも多く、開発者やセキュリティ担当に最適なツールが与えられていないことも多々あります。

セキュリティ担当の経験する潜在的ストレスレベルをより具体的に説明すると、私たちの調査では72%の組織が「クラウドセキュリティ業務の離職率は通常の離職率よりも高い」と回答していることがわかっています。

包括的セキュリティにおける課題

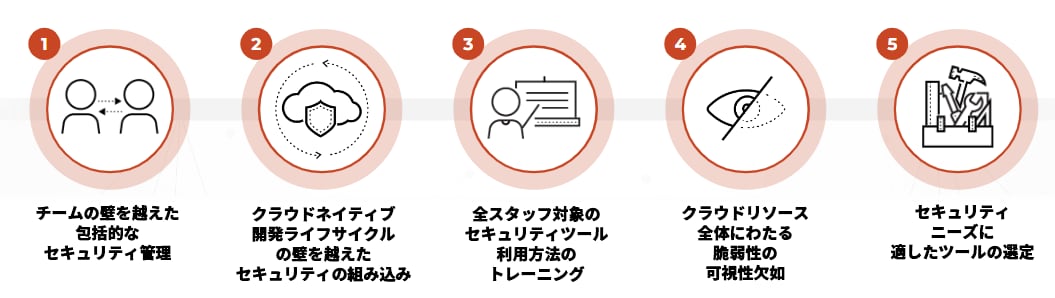

「包括的セキュリティの実現を妨げている最大の障害は何か」という質問に対して調査回答者が挙げた課題の上位5つを見ると、問題やその対象領域が明確になってきていることがわかります。

第1位/第2位: 「チームの壁」や「開発サイクルの壁」を越えて包括的にセキュリティを管理するのが難しい

いまのセキュリティ担当の苦境を考えれば、「チームの壁を越えた包括的なセキュリティ管理」と「クラウドネイティブ開発ライフサイクルの壁を越えたセキュリティの組み込み」が課題の上位にあがったことは驚くにはあたらないでしょう。どちらの課題もキーワードは「壁を越える」ということで、セキュリティを開発の初期段階から組み込む「シフトレフト」を実現すべき時期に来ていると言えます。

ただしそれには適切なツールがなければいけません。リリース サイクルが短縮化しているということは、セキュリティ レビューの時間をほとんどとれず、回避できたはずのリスクを組織が負わねばならないということを意味します。組織も頭では「開発に入る前のいちばん上流のところでチーム間の壁を越えた調整を行って、アプリケーション開発ライフサイクルに関わる全員が恩恵を受けられるようなセキュリティ製品を用意すれば脆弱性は防げる」ということは理解しています。しかしながらDevOpsへのセキュリティ統合の前にはまだまだ企業文化の変革という高い壁がそびえているようです。

第3位: 全員が使えるようにセキュリティ ツールのトレーニングを行うのが難しい

今回、調査回答者の78%が「クラウド セキュリティのポリシーや手順の策定・実装の責任は個々のチームが負っている」と回答しています。公正を期すために付け加えるなら、回答者の81%は、「開発ライフサイクル全体にまたがるセキュリティを提供する責任を理解している」と回答しています。

ところが、組織がクラウド セキュリティ ポリシーの責任を各チームに分散させている一方で、回答者の47%は「大半のスタッフは自身のセキュリティ上の責任を理解していない」と回答しています。

セキュリティ ツールの習得にかかる学習負荷はかなり手強い問題です。クラウドネイティブ アプリケーションの開発は、保護すべきクラウド資産の激増を生み出しました。こうした保護の対象となるクラウド資産には、コードのほかにワークロードやアイデンティティ、データ、さまざまな個別の実行環境も含まれます。環境ごとにべつのポイント ツールを使い分ける必要がある場合、全スタッフにそれらのツールをすべて使いこなしてもらうのはなかなかきびしいでしょう。

第4位: セキュリティ脆弱性の可視化が難しい

セキュリティ ツールが多すぎると、クラウド環境もそれだけ複雑になります。こうしたツールの多さは、結果としてセキュリティ強化に資するとはいえない場合もあります。現に、76%の組織が「使っているポイント ツールが多すぎて死角が生まれている」と回答しています。

私たちのデータからは、組織のセキュリティ チームが「エコシステム全体をほぼリアルタイムで可視化する統合型プラットフォームが望ましい」と考えていることもわかりました。具体的には、調査回答者の81%が「自社のクラウド アカウントやサービスを網羅的にカバーしてくれる集中管理型のセキュリティ ソリューションがあれば役に立つ」と回答しています。さらに回答者の78%は「クラウド セキュリティ製品は導入したらそのまますぐに可視化ができること、リスク優先順位付けのフィルタリングを最小限の学習でできることが望ましい」と考えています。

第5位: どのセキュリティ ツールが最適なのかがわからない

環境ごとにべつのポイント ツールを使い分ければ、それだけ環境が複雑になることはわかっています。ところが多くの組織ではこれが常態化しています。既存ツールに対する全般的な不満の背景にはこうした事情があるのでしょう。複数のデータポイントもそれを裏付けており、77%の組織が「どのセキュリティツールを使えば目的を達成できるかを見極めづらい」と回答しています。

結局のところ、最適なクラウド セキュリティ ソリューションの要件は対象組織がクラウド ジャーニーのどの段階にあるのかしだいで変わってくるため、組織ごとに異なるニーズや優先事項に応えるソリューションでなければ、実効性は発揮できないでしょう。

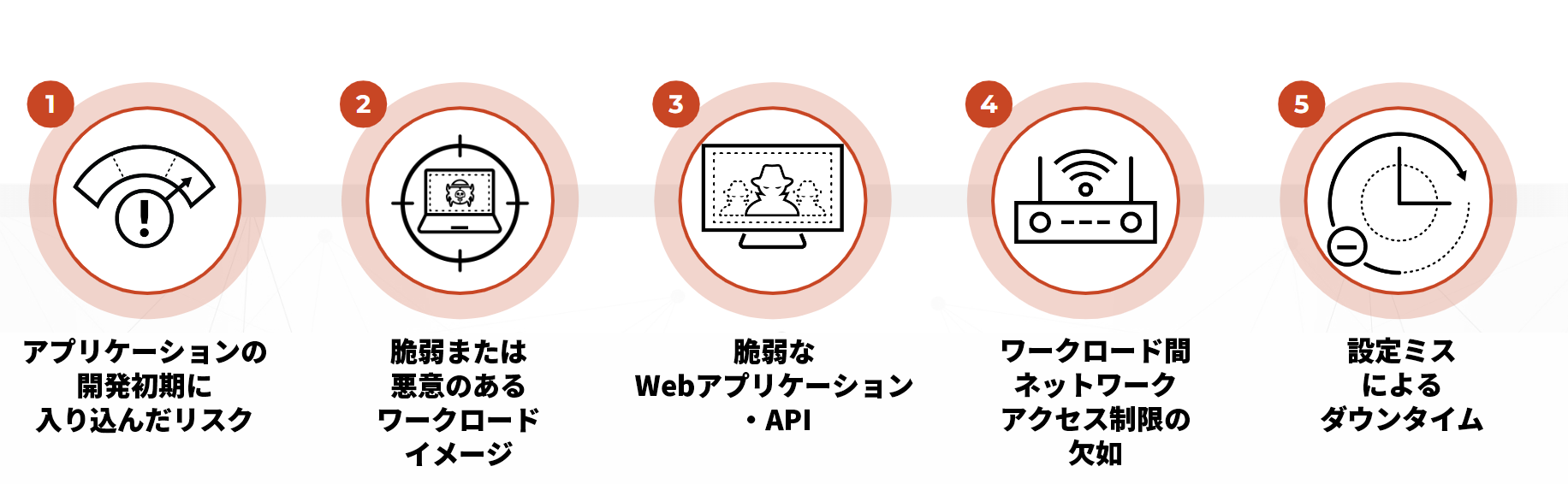

タイプ別でみるクラウド セキュリティ インシデント

「過去12ヶ月でいちばん多かったセキュリティ インシデント」に関する質問では、「アプリケーションの開発初期段階で入り込んだリスク」という回答がほかのどのインシデント タイプよりも多く報告されました。僅差でこれに続いたのが「脆弱ないし悪性のワークロード イメージ」と「脆弱なWebアプリケーション・API」でした。

なお、調査回答者の32%が「クラウドリソース全体での脆弱性の可視化不足がセキュリティ インシデントにつながった」と回答しています。本番環境に未修正の脆弱性があれば悪用されうることから、それらはアプリケーション開発ライフサイクルの初期段階で発見・修正することが欠かせません。ただし残念なことに90%の組織が「サイバー脅威の検知・封じ込め・解決を1時間以内に行えない」と回答しています。

どの組織も認識しているとおり、悪意のあるアクティビティの検出は遅れれば遅れるほどコストに跳ね返ってきます。その1時間さえあれば、脅威アクターはネットワークに侵入し、環境内を偵察し、貴重なリソースにアクセスできるかもしれません。さらにそこから特権を昇格し、べつのシステムに攻撃を広げ、データを変更・抽出・破壊してしまうかもしれません。可視化できない時間はどれほど短くても短すぎることはないのです。

それにもかかわらず、39%の組織が「侵害件数が増えた」と回答し、68%の組織が「セキュリティ インシデントを1時間以内に検出できない」と回答しています。セキュリティの鍵は「可視化」にあるといえるでしょう。

おわりに

クラウド上でのアプリケーション作成・デプロイ・実行はたやすい取り組みではありません。DevOpsが高い俊敏性、効率性をもたらした今ならなおさらです。今回の調査データは、未来を見据える組織にとって、サイロ化の壁を打ち破って複数チームで着実に実行できるプロセスを作ることがいかに大切かを説くものでした。開発・運用・セキュリティにたずさわるすべてのチーム、そしてアプリケーション開発ライフサイクルにたずさわるすべて関係者は、実効性が高く包括的なセキュリティを提供するという共有責任を負っているのです。

『2023年版クラウドネイティブ セキュリティ情勢レポート 』をダウンロード

本稿で取り上げた話題はレポートのほんの一部です。全容については『2023年版クラウドネイティブ セキュリティ情勢レポート』をダウンロードすることをお勧めします。予算、セキュリティ ツールとソリューション プロバイダーのバランスの取りかた、成功の鍵を握る要素、台頭しつつあるクラウド セキュリティ情勢への最善の備えについて学ぶことができます。

本レポートのデータを参照しながらさらなる知見を得られる『クラウド ネイティブ セキュリティ情勢』ウェビナーもオンデマンドで配信していますので合わせてご覧ください。