昨年6月末に発行された4つのセキュリティ関連ガイドライン「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」「政府情報システムにおける脆弱性診断導入ガイドライン」「常時リスク診断・対処(CRSA)システムアーキテクチャ」「ゼロトラストアーキテクチャ適応方針」について、弊社主催のイベントにてセキュリティ・バイ・デザインガイドラインを中心にデジタル庁セキュリティスペシャリスト金田様にご講演を頂きました。(2022年11/18及び12/1開催)

このセキュリティ・バイ・デザインガイドラインでは、システム開発の企画工程から運用工程に至るまでのシステムライフサイクル全体をスコープに、各工程のセキュリティ対策の実施内容が記載されています。

その中でアタックサーフェス(攻撃対象領域)の管理という要件が重要なセキュリティ対策の考え方の1つとして挙げられています。

アタックサーフェス(攻撃対象領域)とは、認証されていないユーザ(攻撃者)がインターネット越しに情報を抜き出したり、データを挿入したりすることを試みることができる対象を表します。

このアタックサーフェスが脆弱な状態のまま放置されていると、情報を抜き取られたり侵入の踏み台とされてしまうセキュリティリスクがあります。

アタックサーフェスの管理が重要なセキュリティ対策として挙げられている背景として、従来ではインターネットとシステムの境界面だけを管理していればセキュリティ対策を行うことが可能でしたが、システムの繋がりや構成の複雑化、クラウド利用、リモートワークの増加等により、攻撃を受ける可能性がある箇所が多角化しているということがあります。

アタックサーフェスの管理は運用でも重要な要素となりますが、システムの変更は常に発生するため、実際に運用されている方も全てを把握しきることが難しいという問題もあります。

サイバー犯罪者は常にインターネットを偵察して、攻撃対象となるシステムを探しています。その為、アタックサーフェスをきちんと識別した上で、リスク低減のための対策を上流工程から行うことが、セキュリティ・バイ・デザインの考え方として非常に重要となります。

Cortex Xpanseによるアクティブアタックサーフェスマネジメント(Active ASM)

Palo Alto Networksではインターネットからアタックサーフェスの管理を行うSaaSサービスとして、Cortex Xpanseを提供しています。

Cortex Xpanseでは毎日数回、グローバルIP空間全体をスキャンして、インターネットに接続されている全ての資産を検出しインデックス化を行います。

ご契約頂いたお客様(組織)に属する資産を特許取得済みのテクノロジーを用い識別することで、日々攻撃者からお客様の資産がどう見えているかのビューを提供し、アタックサーフェスの可視化を提供します。

米国国防総省でも全面的に採用されているCortex Xpanseですが、最新のアップデートによりアタックサーフェスの可視化のみではなく、攻撃対象となり得る資産に対して資産所有者の特定と対処のためのプレイブックの展開の自動化を可能にするActive ASM(アクティブアタックサーフェスマネジメント)をリリースしました。

Active ASMのリリースに伴い新たに実装された機能は以下の通りです。

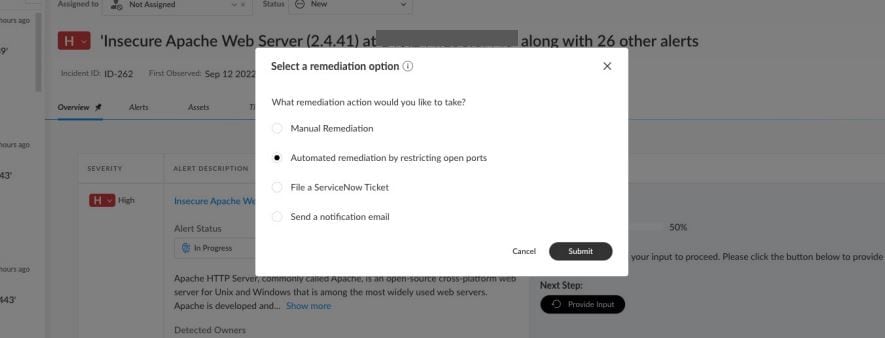

・Active Response Module

攻撃対象領域の発見だけではなく、リスクのある攻撃対象に対して組み込みのプレイブックによる対処までを自動で行います。

行える対処の例は以下の通りです。

- ランサムウェアを配置するためのゲートウェイとなりうる、インターネット向けに公開されたRDP(リモートデスクトッププロトコル)インスタンスに対するポートの閉塞

- 権限昇格等の脆弱性の存在するSSHのバージョンを使用しているインスタンスに対するポートの閉塞

Cortex Xpanseがインターネットに公開されたRDPのインスタンスを発見した場合、管理者に対して通知、またはチケットの作成を自動で行い、該当のインスタンスがAWSのEC2インスタンスであれば、XpanseがAWS EC2 APIを使用してEC2のセキュリティグループの設定を変更し、ポートの閉塞を行わせることが可能です。

設定変更の完了後、Xpanseは該当のインスタンスに対して軽度なポートスキャンを実行し、設定変更が正常に反映されているか確認を行います。

最後にXpanseはアナリストや管理者が、タスクがどのように達成されたか理解できるように、すべての調査結果、提供された決定、及び実行されたアクションの概要を生成します。

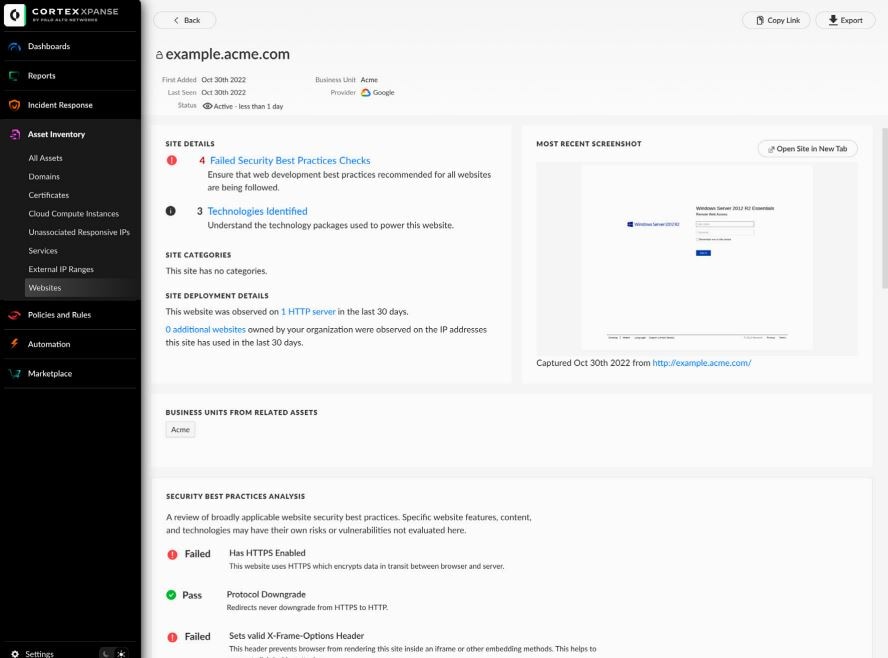

・Web ASM(Attack Surface Management)

Xpanseが攻撃対象領域として組織として既知、または未知のWebサーバを発見した際、Web ASMは該当のWebサーバに対して個々のWebページをクロールして、その特定のWeb資産を構築するために使用された様々なWeb技術を発見し分類します。

この継続的に更新されるWebインベントリが作成されると、Web ASMはセキュリティのベストプラクティス分析を実行し、設定ミスや潜在的な脆弱性を特定します。

以下はWeb ASMによって特定可能なものの例です。

・バックエンド/フロントエンド Web テクノロジーの一覧 (Apache、Drupal、ReactJS、Angular など)

・カード支払いフォームを扱うページ

・クレデンシャルスキミングの影響を受けやすい安全でないログインフォーム

・HTTP上のWebフォーム/支払いフォーム

・誤って公開されたWebサイト(開発環境/マーケティング等)

・継続的にネットワークで実行されているサーバソフトウェアを検出し、それらがCVEにさらされているかどうかを自動的に評価

・サードパーティソフトウェアのリスク、Webの依存関係(例:WordPressプラグイン、Google Analytics、Pendo、Marketoなど)

・GDPR/cookieポリシー等のWebの健全性とコンプライアンス基準の可視性

クラウド・バイ・デフォルト原則やデジタル化の推進により、攻撃対象領域はますます増え続けますが、これを人の手のみで継続して管理していくことは不可能に近いと言えるのではないでしょうか。

AI/Machine Learningの力を利用した継続的な管理手法の確立が必要です。

Cortex Xpanseの詳細については、こちらをご参照ください。