前回のブログではシングルベンダーSASEとしての要件やそもそもSASEとは?について触れました。本ブログではもう少し踏み込んで、シングルベンダーSASEとそうでないSASEの違いについて、日本市場において重要となる3つのパターンで具体的に紹介します。

まず、SASEへの具体的な要件を考えてみます。

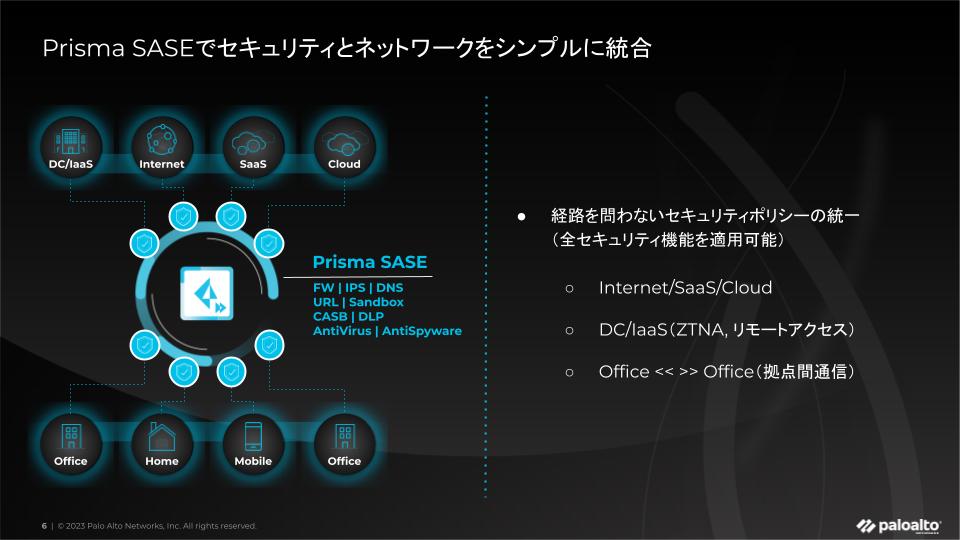

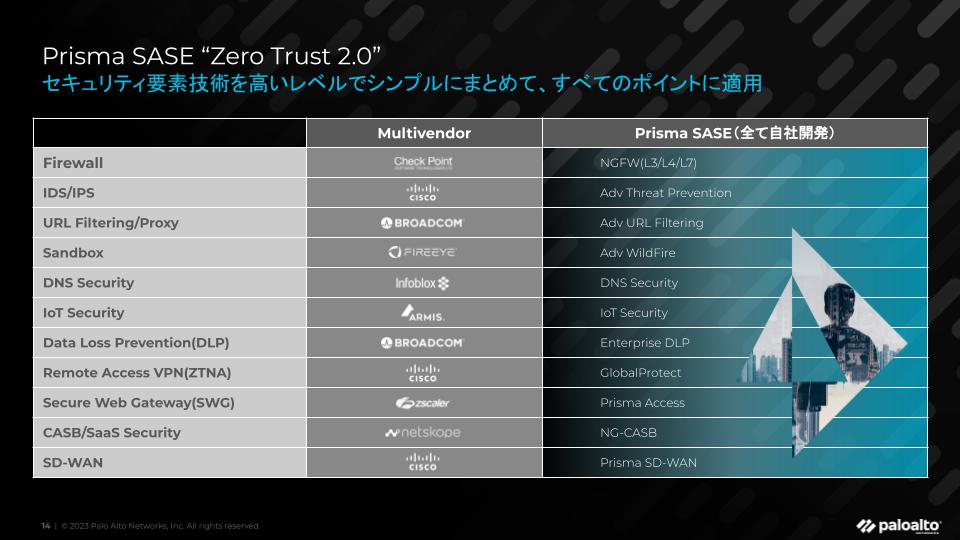

- どこからでも、どこへでも、同じセキュリティポリシーを適用

- どこからでも(自宅、外出先、オフィス、etc…)

- どこへでも(インターネット、SaaS、IaaS、データーセンター、本社、etc…)

- 全てのポイントで全てのセキュリティ要素技術を適用できる(ゼロトラスト)

- ファイアウォール、IPS/IDS、DNSセキュリティ、サンドボックス、URLフィルタリング、CASB、DLP、etc…

3つのパターンで比較するシングルベンダーSASEとそうでないSASE

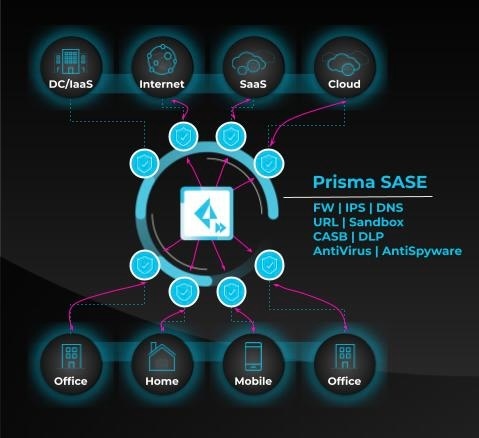

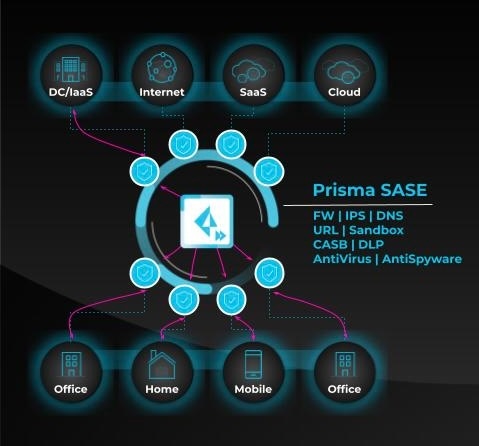

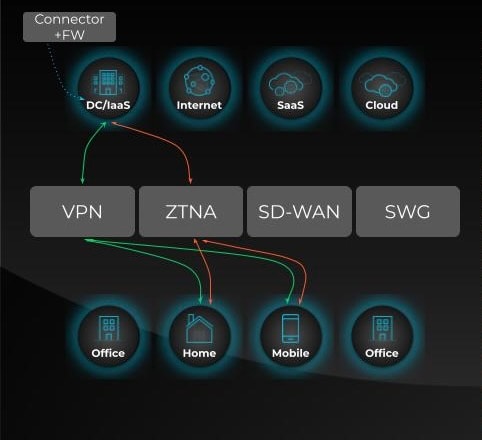

これを3つのパターンに分けて、シングルベンダーSASEの適用を図示すると、以下のように全てのパターンで同じようにSASEクラウドが介在して、適切な要素技術を利用し、検査を実施します。結果、ユーザーやデバイスがどこにいても、アクセス先がどこにあっても、統一したセキュリティポリシーが適用されます。

1.インターネット、SaaS、クラウド

2. データセンター、IaaS(プライベートクラウド)

3. オフィス間の通信(拠点間通信)

非常にシンプルで運用管理面でも優れています。これがシングルベンダーSASEです。これらはSASEであれば当然実現できるものと思われているかもしれません。

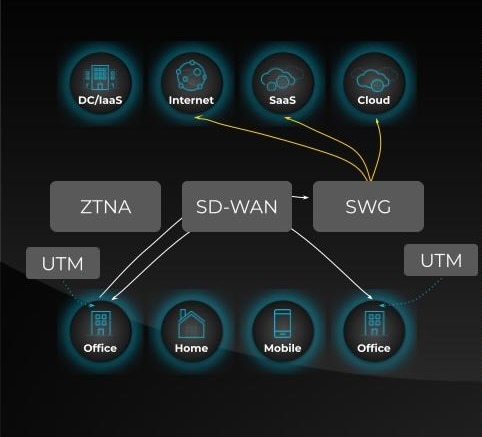

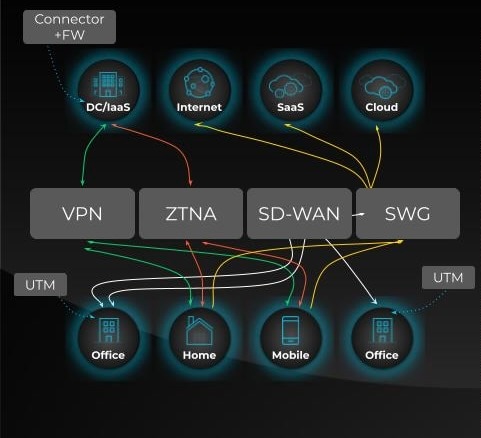

では次に、このパターンをシングルベンダーでないSASEにあてはめて考えてみます。シングルベンダーでないSASEとは、ここでは、SD-WANが統合されていなかったり、ユーザーやデバイスがどこにいるか、アクセス先がどこかで、適用されるサービスが異なるSASEを指します。具体的にはZTNAとSD-WAN、SWGが別製品となる以下のイメージです。

では、シングルベンダーでないSASEを先程の3パターンに適用すると、どのようになるでしょうか。

1.インターネット、SaaS、クラウド

2. データセンター、IaaS(プライベートクラウド)

3. オフィス間の通信(拠点間通信)

Prisma SASEの場合と違い、各パターンで使われるサービスが異なることがわかります。

- インターネット、SaaS、クラウド等の外部向け通信は、SWGが介在する。

- データセンター、IaaS(プライベートクラウド)向けの通信はZTNAが介在する。

- オフィス間(拠点間)通信はSD-WANで直接通信を折り返すことになる。オフィスから外部への通信の場合はSD-WANとSWGが連携し介在するパターンもある。

このように「どこから」+「どこへ」で適用されるサービスがバラバラになってしまいます。結果として、複雑な構成になってしまい、管理運用性が著しく損なわれる結果となります。

セキュリティ要素技術で比較するシングルベンダーSASEとそうでないSASE

また、「全てのポイントで全てのセキュリティ要素技術を適用できる(ゼロトラスト)」かどうか、にも注意が必要です。具体的には、各サービスにどれだけのセキュリティ機能が揃っているのかチェックしましょう。例えば、多くのSWGサービスは外向きのウェブ通信のみが対象となっている為、DNS系の脅威には対応ができない可能性があります。ZTNAサービスの中にはセキュリティ機能が全く備わっておらず、脆弱性をつくような悪性の通信や、マルウェアがプライベートクラウド環境に侵入する可能性があります。同様に、拠点間通信をSD-WANで実現している場合、SD-WANデバイス(図中ではUTMと表現)のセキュリティ機能に依存し、限定的なセキュリティ要素技術の適用となります。

接続性の観点だけではなく、セキュリティ的な堅牢性、要素技術をどれだけ適用できるか、にも注目してみてください。Prisma SASEでは、既にご紹介したように、全てのパターンにおいて等しく多種多様なセキュリティ要素技術を適用できます。これにより、上記のようにセキュリティ的な穴を作ることはありません。サービス全体としてみるとセキュリティ要素技術はあるが、それらが全てのポイントに適用できるかどうか、という観点でみると実は対応していない、というケースが多々あるので、サービスを選定する際は気をつけてください。

運用管理面で比較するシングルベンダーSASEとそうでないSASE

さらに運用管理面でどれだけシンプルにできるかも確認すべきポイントです。シングルベンダーSASEでないSASEの場合以下のようになるケースがあります。

これは、ZTNAサービスの中には非対応のアプリケーションを持つものもあり、非対応アプリケーションの為に既存のVPNを運用し続けなければいけないという状況を示しています。また、多くのZTNAサービスはユーザーサイドでコネクターやパブリッシャーと呼ばれるものを運用する必要があり、これを守るファイアウォール等の運用も必要になるケースがあります。

Prisma SASEの場合は、ZTNAが全てのアプリケーションに対応している為、既存VPNを完全に撤廃でき、ZTNAに関してユーザーサイドで運用しなければいけないものはありません(要件により、ZTNAをコネクタで適用したい場合にはPrisma SASEでも利用できます)。さらに先述の各オフィス、拠点でのUTM運用が必要になってくることを考えるとシングルベンダーSASEとそうでないSASEの運用管理面での差をご理解頂けると思います。

また、コンソールがまとまっているか、にも注意が必要です。各コンポーネントでコンソールがバラバラになっていると、当然ながら運用管理コストが肥大化します。どれだけシンプルに、様々な機能をまとめてチューニングできるかも確認しておくべきでしょう。

以上から、シングルベンダーSASEとそうでないSASEの違いをまとめると、以下のようになります。

- 通信のパターンに対して適用されるサービスが統一できる/できない

- SASEで全て統一/SWG+ZTNA+SD-WANの併用

- セキュリティ要素技術が全てのポイントに適用できる/できない

- SASEで全てのポイントに適用/SWG+ZTNA+SD-WANに依存し、適用できない

- 運用管理コンポーネントが少ない/多い

- SASEとSD-WANデバイス/SWG+VPN+ZTNA+ZTNAコネクタ+ファイアウォール+SD-WANデバイス(UTM)

図のように、シングルベンダーSASEでないSASEでは、セキュリティポリシーが統一されず、バラつき(図中では色として表現)が生まれ、運用管理コンポーネントの数も多くなり、コスト増とセキュリティレベルの低下を招きます。

SASEを利用して統一されたポリシーを適用し、セキュリティを高めるだけでなく、運用管理面でもシンプルにしていくことが重要だと考えています。なぜなら、ネットワークやセキュリティ担当者がこれからの組織において必要なIT施策を考える上で、これまでのように要素技術ひとつひとつを個別に選定、導入、運用管理していては人的+時間的リソースが不足するからです。また、この先も増え続けるであろう新しい脅威とそれらに対抗する新しい要素技術にかかるリソースを考えるとこの流れは止まらないでしょう。

Prisma SASEは今後も増え続ける要素技術を自組織に必要なタイミングで追加することができるプラットフォームです。これは中長期を見据えた実効性、運用性においても理に適った選択となります。正しく統合されたソリューションを選定することで、シンプルかつセキュアなワークプレース基盤を構築しつつ、組織の重要な経営課題にリソースを充てることが可能となるでしょう。

SASE ソリューションに関する最新情報について、3/13(水)午後に開催予定のSASE Day 2024 イベントにて詳細解説いたします。ぜひご参加ください。