This post is also available in: English (英語)

Unit 42による2022年のインシデント レスポンス レポートを作成した時点での弊社の目標は単純で、弊社のインシデントレスポンス事例やセキュリティコンサルタントの経験から知見を集め、組織の役に立てるようにすることでした。

弊社が数百件もの事例で組織を支援する中で、攻撃者について知った内容を詳しく見ていくことで、お客様は自社のリソースに優先順位をつけ、最も重要だと思われるリスクを軽減するために労力を集中できます。目標は以下について理解することです。

- 攻撃者が(しようと)していること

- 攻撃者がとる手段

- 攻撃者にとって役立つこと

- 組織を攻撃から守るためにできること

これらを解き明かすために、Unit 42ではこの1年間で数百件のインシデントレスポンス(IR)事例を分析して、重要な詳細情報と知見を導き出しました。さらに、経験豊富なコンサルタントに詳細なインタビューを実施して、組織の回復性と準備状況の向上のために最も知っておく必要があると思われる内容を聞きました。

調査結果はUnit 42による2022年のインシデント レスポンス レポートに記載され、攻撃の主要な戦術や傾向に光を当てて、脅威の状況がどのように進化しているかを明らかにしているので、組織の資産や業務を保護できるように防御を適応させることができます。

攻撃者が(しようと)していること

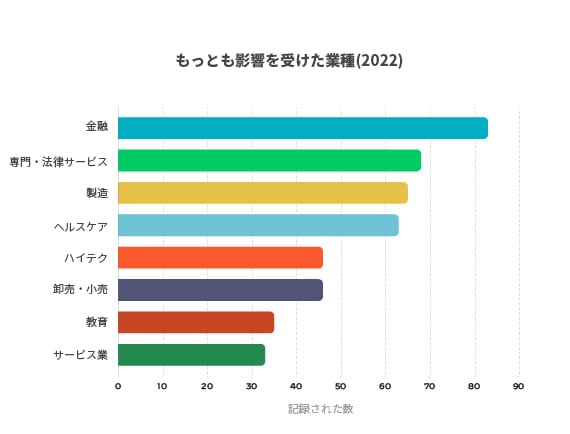

ほとんどの攻撃の動機は金銭のようです。影響を受けやすい組織は、換金可能な情報を大量に保存、送信、および処理している業界に所属しています。金融、専門・法的サービス、製造、医療、ハイテク、小売・卸売の各業界が、IR事例の63%を占めています。

ハッカーは、これらの業界の組織が、情報の一貫性とプライバシーに頼って運営や競争を行っていることを知っているので、奪ったデータを販売したり、金銭の支払いを引き出すための担保として保管したりする可能性があります。

攻撃者がとる手段

ランサムウェアおよびビジネスメール詐欺(BEC)は、この1年間の弊社の事例で最も多く見られたインシデントタイプで、約70%を占めていました。

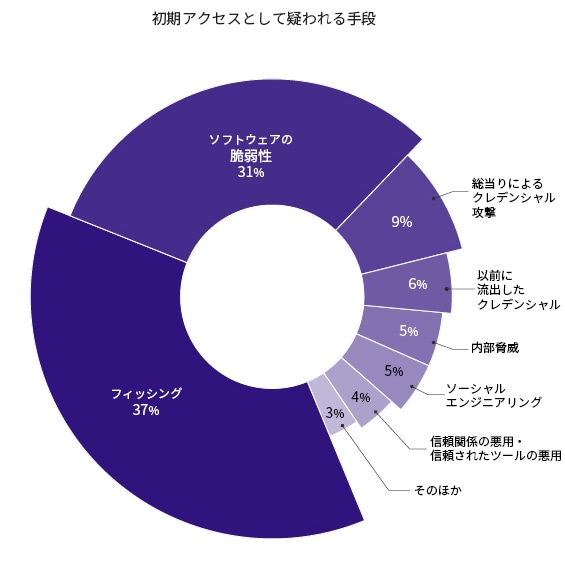

脅威アクターが組織の環境への侵入に使用した攻撃経路のトップ3は、フィッシング、既知のソフトウェア脆弱性の悪用、ブルートフォース認証情報攻撃で、主に被害者のシステムがインターネットに直接公開されているリモート デスクトップ プロトコル(RDP)が中心でした。これら3つは、侵入事例の77%以上で最初の侵入経路となったと疑われています。

攻撃者にとって役立つこと

侵害が成功した理由を調査すると、攻撃の成功に役立つ7つの共通の要因が特定されました。

- 多要素認証を実施していない – 事例の50%

- エンドポイントディテクション&レスポンス(EDR)セキュリティソリューションを使用して悪意のあるネットワーク活動の検出と対応を実施していない – 事例の44%

- パッチ管理手順を実施していない、または不十分 – 事例の28%

- ブルートフォース認証情報攻撃に対してアカウントのロックアウトを行う緩和策を準備していない – 事例の13%

- レビュー/アクション セキュリティ アラートの失敗 – 事例の11%

- 脆弱なパスワードセキュリティ対策 – 事例の7%

- システムの設定ミス – 事例の7%

多くの場合、弊社が協力した組織では、ほとんどの場合に適切な手順を実施していましたが、攻撃者が探しているのはたった1つのセキュリティギャップです。弊社では、ほんの少しの「シャドーIT」(未認証のデバイス)や、半ば忘れられた従来のシステムが、組織全体をリスクにさらすことになる事例を目撃してきました。

このリストは、主要な保護を行っているかをダブルチェックするためのガイドとなります。

組織を攻撃から守るためにできること

IR事例で何度も繰り返し出会うテーマに基づいて、組織のセキュリティ体制を改善し、攻撃を成功させにくくするために実施できることの上位6つを、弊社のコンサルタントが以下のようにまとめました。

- フィッシング対策と、派遣従業員と契約者のセキュリティトレーニングを実施する。

- 外部RDPへの直接アクセスを無効化する。外部からのすべてのリモート管理を、多要素認証(MFA)が必要なエンタープライズレベルの仮想プライベートネットワーク(VPN)を使用して実施する。

- インターネットに公開されたシステムには、できる限り迅速にパッチを適用して、脆弱性の悪用を防止する(テストおよび責任ある展開のための一定の優れたプラクティス)。

- すべてのユーザーに対する技術的管理およびセキュリティポリシーとして多要素認証を実装する。

- 支払いの検証はメール以外で行い、検証プロセスを複数のステップで実施する必要がある。

- 認証情報の侵害検出サービスや、攻撃対象領域の管理ソリューションを使用して、脆弱なシステムや侵害の可能性の追跡を支援することを検討する。

Unit 42による2022年のインシデント レスポンス レポートに記載されているその他の知見

このレポートでは、このページで概要を説明した調査結果に加えて、すべての組織で防御の準備が必要だと思われる3種類のインシデント、ランサムウェア、BEC、およびクラウドについて詳しく述べており、攻撃者がネットワークの侵害後に行うことについて、実務に生かせる情報をシェアしています。弊社のコンサルタントは、攻撃者が来年、戦術や目標をどのように変える可能性があるかを予測しています。

最後に、弊社のセキュリティエキスパートが、前述した6つの基礎のさらに先を紹介します。セキュリティ体制を向上させる方法について、弊社が詳細な推奨事項をまとめて提供するので、お客様は自社で最も軽減したいと望むリスクに集中できます。

詳しくは2022 Unit 42 インシデント対応レポートの完全版をダウンロードしてください。また2022 Unit 42 インシデント対応レポートのウェビナーに参加登録すると、弊社セキュリティ専門家がレポートでの主要な知見について説明し、お客様の質問にライブでお答えします。

お問い合わせ

サイバーインシデントへの備えや対応について支援が必要な場合は、エキスパートにお問い合わせください。

サイバーインシデントの影響を受けた可能性があると思われる場合、またはここで説明したインシデントタイプのいずれかについて具体的な懸念がある場合は、Unit 42にご連絡の上、チームメンバーにお伝えください。 Unit 42のインシデントレスポンスチームは、24時間365日体制で対応しています。サイバー保険にご加入の場合はUnit 42を名前指定でリクエストできます。また弊社サイバーリスクマネジメントサービスをリクエストいただければ予防的措置を講じることもできます。