ガバメントクラウドの現況

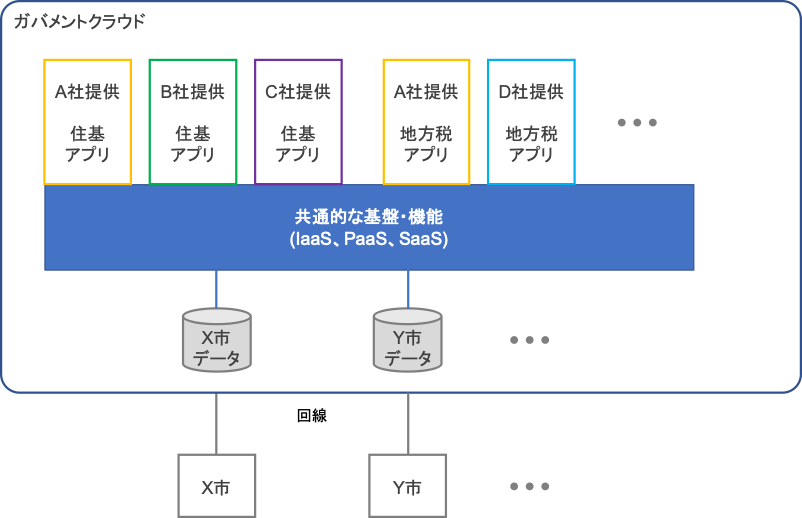

ガバメントクラウドとは、デジタル庁の政策の一つであり、「府省庁や地方公共団体などの情報システムを運用するためのクラウド基盤」のことです。

デジタル庁の最初の目標は、全ての地方公共団体が持つ住基や地方税などの17の基幹業務システムを、令和7年(2025年)度末までにガバメントクラウドに移行することです。

現在は令和4年度末までの先行事業として、いくつかの市町村の協力を得て、実際に基幹業務システムをガバメントクラウドで稼働させ、市町村がガバメントクラウドを安心して利用できるかを検証しています。

参考: 「地方自治体のガバメントクラウド活用に関する検討状況」

このガバメントクラウドの活用により、これまで府省庁や地方公共団体が個別に構築してきたシステムが合理化され、構築や運用のコストの削減や、サービスインまでのリードタイムの削減が期待されています。

また、クラウド利用により、システム規模の増減へ柔軟性を持たせることができ、プラットフォームとしてのサービスレベルの向上が期待されます。

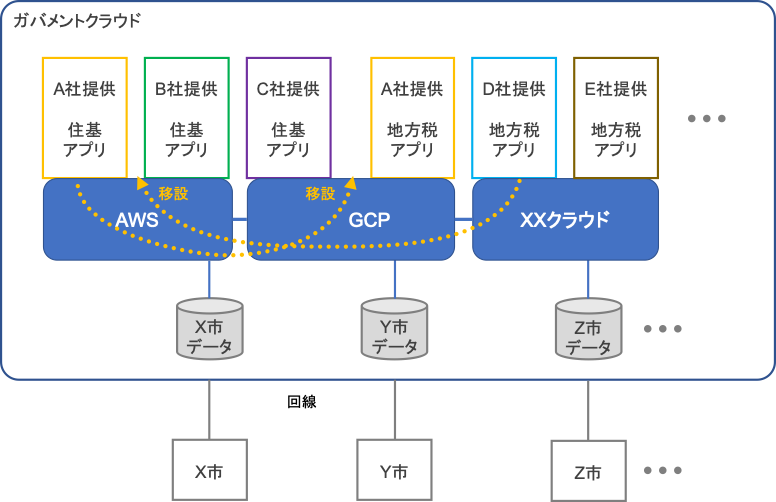

ガバメントクラウドを構成する令和3年度のクラウドサービスは、Amazon Web Services (以降、AWS)とGoogle Cloud Platform (以降、GCP)に決まりました。

今後は、AWSやGCPに加えて、政府情報システムのためのセキュリティ評価制度 (ISMAP) のリストに登録されている Microsoft Azure (以降、Azure)、Oracle Cloud Infrastructure (以降、OCI)などの海外クラウド事業者や、国内クラウド事業者等の参入が予想されます。

ガバメントクラウドでは、複数のクラウドサービス事業者が提供する、複数のサービスモデルを組み合わせて、相互に接続する予定であり、クラウドサービス事業者間でのシステム移設を可能とするための技術仕様等を公開することも、要件として盛り込まれています。

ガバメントクラウドで考えられるセキュリティ上の課題

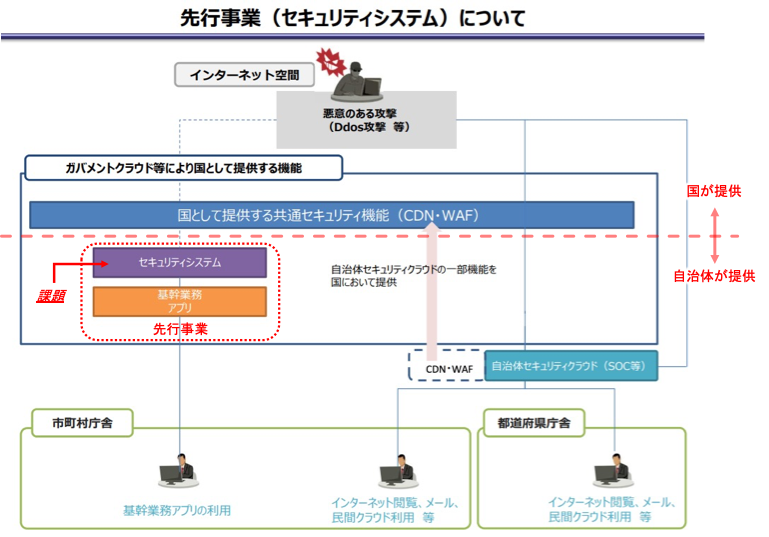

「ガバメントクラウド先行事業(セキュリティ)に関するFAQ」によると、国としてガバメントクラウドから提供する共通のセキュリティ機能はCDN (Content Delivery Network) とWAF (Web Application Firewall) のみであり、それら以外のセキュリティ機能は、自治体側で準備することが想定されています。

出典: 「地方自治体による ガバメントクラウドの活用(先行事業)について」 の図へ一部追記

先行事業を進める中で、国と地方でのセキュリティに関する役割や連携方法を検討していく予定となってはいますが、もし仮に、国からのセキュリティ機能提供形態がこのままCDNとWAFの提供だけでサービスインを迎えると、各自治体では、以下のようなセキュリティ上の課題が生じることが考えられます。

パブリッククラウドのセキュリティ課題は多岐に渡る

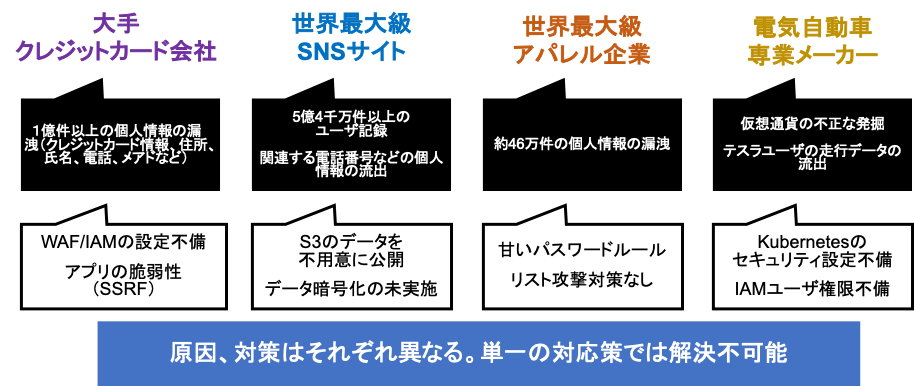

こちらは、近年パブリッククラウドで発生した、主な情報漏洩の事案です。

パブリッククラウドの利用が進むにつれ、パブリッククラウド上に構築されたサービスでのセキュリティ事案が発生し始め、特に重大な個人情報の侵害事件が多発するようになりました。

その中でもインパクトが大きかったものが幾つかあります。

大手クレジットカード会社では、ハッカーが、Web Application Firewallの設定不備と過剰なIAM権限を利用して情報を引き出した事例です。

世界最大級SNSサイトでは、暗号化していない顧客情報を、不用意に公開したS3バケットに置いてしまったため、インターネットから誰でも閲覧できる状態になり、情報漏洩がおきました。

その他、世界的に有名なアパレル企業や電気自動車専業メーカーにおいても、それぞれ違う原因で情報漏洩につながる事案が発生しています。

このような事例から見られるように、パブリッククラウド利用の先進企業であっても、セキュリティ対策がそのシステム開発スピードに追いついていないという現実を示しており、情報漏洩に繋がった原因はそれぞれ異なっていることから、CDNとWAFの導入だけの対策では厳しい状況にあります。

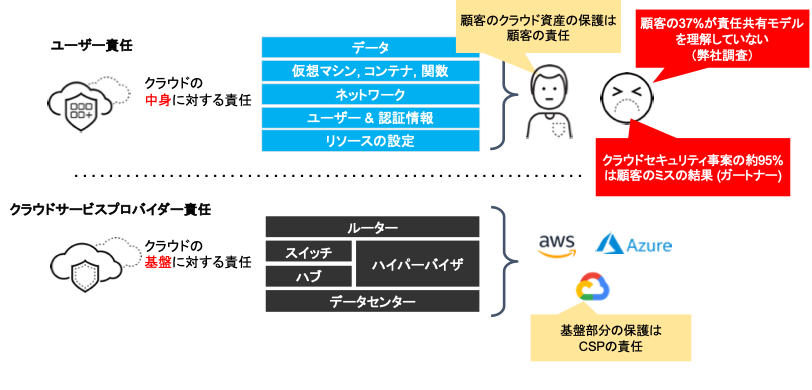

セキュリティ責任共有モデルへの理解不足が設定ミスを誘発する

パブリッククラウドのセキュリティを理解する上で重要な概念の一つに、セキュリティ責任共有モデルがあります。

上図下段の「クラウドサービスプロバイダー責任」である基盤部分は、各種セキュリティ標準 (CIS: Center for Internet Security等) に適合した、極めて安全性の高い構成になっています。

一方、上段の「ユーザー責任」の部分については、クラウドサービスプロバイダーが各種のセキュリティツールを提供してはいるものの、それらを正しく設定し、効果的に利用するのは、基本的にはユーザーの責任になっています。

実はこの「ユーザー責任」の部分がセキュリティ上の弱いポイントになっており、ガートナーによると、「クラウドセキュリティ事案の95%はユーザーの設定ミスに起因する」と言われています。

また弊社の調査によると、クラウドユーザーの37%が、この部分がユーザーの責任であると自覚しておらず、セキュリティ対策が不十分であるという調査結果が出ています。

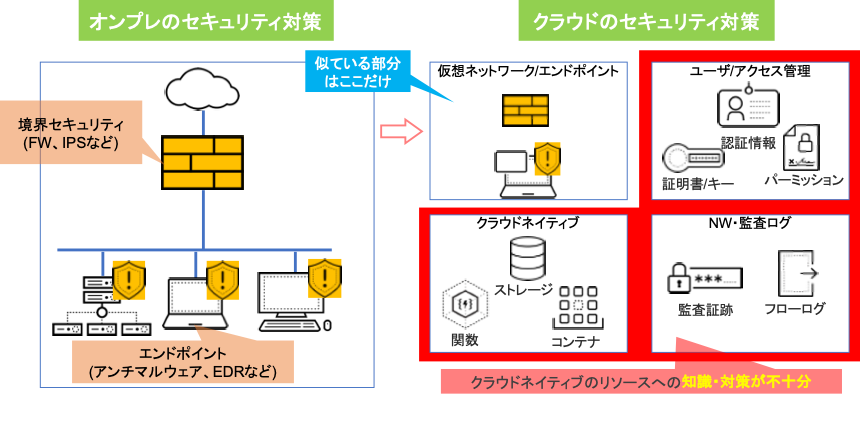

パブリッククラウドには、オンプレミスとは異なる機能が多数存在する

このような状況を踏まえ、「ユーザー責任」の部分において、どのようなクラウドセキュリティ上の課題があるかみてみましょう。

多くの自治体では、オンプレミスのセキュリティ対策については知識があり、対策も十分にされていますが、クラウドのアーキテクチャーは想像している以上に複雑です。

オンプレミスのセキュリティ手法がそのまま通用するのは、オンプレミスとアーキテクチャーが似ている、仮想ネットワークとエンドポイントの部分のみです。

パブリッククラウドでは、この仮想ネットワークとエンドポイントの部分以外に、クラウドユーザーアカウントに対するアクセス管理、共有ストレージ、コンテナ、サーバーレス関数など、クラウドネイティブなサービスに対するセキュリティ管理、自治体のクラウド資産へのネットワークやコンソールアクセスを監視し、外部からの攻撃の兆候を見つけるためのログ管理など、様々な要素のセキュリティを管理する必要があります。

一般的にクラウドユーザーは、これらクラウド独自のセキュリティ要件に対する知識が不十分であり、適切な対策が行われていないケースが多く、セキュリティ侵害の多くは、このことが原因で発生しています。

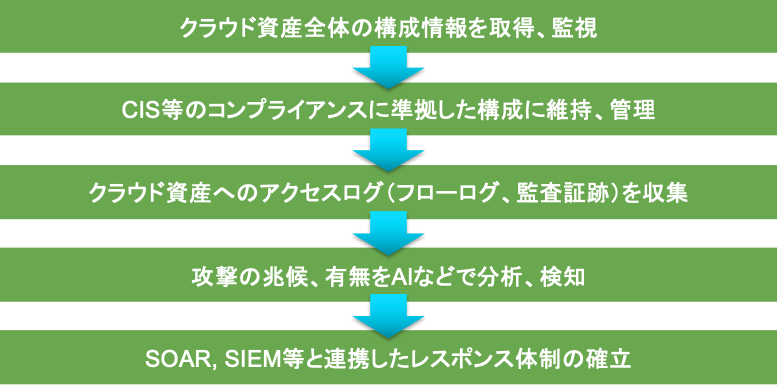

パブリッククラウドのセキュリティを維持する運用とは

パブリッククラウド資産全体のセキュリティ対策を適切に行い、セキュアな状態にたもち、かつ適切に監視するのは大変な作業です。

それを実現するためには、以下のように多くのことを実施し続ける必要があります。

- まず、お客様のクラウド資産全てのセキュリティ関連の構成情報を適切なタイミングで取得、監視します。

- 次に、その構成情報をもとに、コンプライアンス標準に準拠する構成を適切な状態に維持、管理していくのですが、これは皆様が苦労するところになります。

- また、クラウドリソースに対するフローログや、監査証跡情報を適切に取得し、監視をして継続することも必要となります。

- さらに、取得したログをもとに、不正な活動の兆候をAIなどで自動的に検知し、アラートを出す仕組みも必要です。

- 最後に重要なのは、SOAR(Security Orchestration, Automation and Response)やSIEM(Security Information and Event Management)と連携して、検知したインシデントを適切に取り扱う為の仕組みの構築を確立することです。

このような運用体制が構築できて初めて、クラウド環境を安全に構築し、それを維持管理できると考えます。

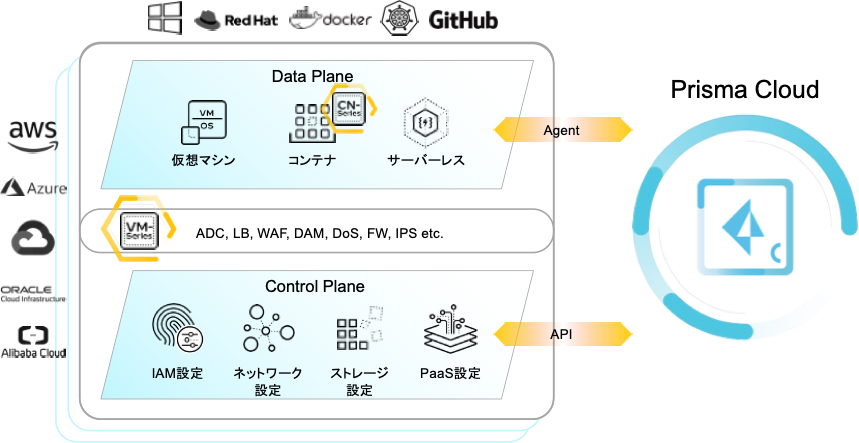

Prisma Cloudがパブリッククラウドのセキュリティ課題を解決

Prisma Cloudが、上記のようなパブリッククラウドのセキュリティを維持する流れを一貫して提供します。

以下の図はPrisma Cloudの全体像です。

この図では Control Plane と表記しているクラウドセキュリティの基本となるCSPM(クラウドセキュリティポスチャ管理)に加え、上部のData Planeとして、いわゆるCWPP(クラウドワークロード保護プラットフォーム)の機能も含め一括管理ができる単一のコントロールプレーンをご提供します。

左にあるようにPrisma CloudはAWS、GCP、Azure、OCIなど、様々なクラウドサービスプロバイダーに対応しています。

よって、自治体がマルチクラウド構成をとっていても運用を一元管理できるので、各クラウドサービスプロバイダーが提供しているネイティブツールでセキュリティ対策を行うよりも、劇的に運用負荷を下げることが可能です。

さらに弊社が提供する仮想ファイアウォールと連携することで、より高度なセキュリティの脅威から、お客様のクラウドを守ることができるようになっています。

また、各クラウドサービスプロバイダーが提供しているネイティブツールでセキュリティ対策を行うコストよりも、Prisma Cloudによるセキュリティ運用を利用する方がコストを低く抑えられる、という点も特筆すべきポイントです。

まとめ

ガバメントクラウドは、パブリッククラウドサービスの利用が前提であり、複数のクラウドサービス事業者が提供する、複数のサービスモデルを組み合わせて、相互に接続することが想定されています。

パブリッククラウドには、オンプレミスでは考慮する必要のなかった多数の機能が存在しており、世間で発生しているセキュリティインシデントの大半は、それらの設定ミスが原因といわれています。

パブリッククラウド上のシステムを健全に保つためのセキュリティ運用は多岐に渡り、とても複雑です。

Prisma Cloudを利用することで、Prisma Cloudが持つ豊富な機能が、セキュリティ運用を包括的にカバーし、低いランニングコストで、マルチクラウドな環境であっても一元的に容易に管理することができるようになります。

Prisma Cloudのより詳細につきましては、こちらをご参照ください。