This post is also available in: English (英語)

サイバーセキュリティチームの究極の目標はすべての攻撃を防ぐことです。ところが最善の防御策を講じていても、攻撃者たちは、なんら責任を負うこともなく、成功するまで侵入行為を繰り返してきます。このため「ネットワークに侵入した攻撃を可視化すること」、「攻撃者が攻撃にどのように侵入し、どのような損害を与えたかを理解すること」は、セキュリティ全般にかかわる重要課題といえます。

「ネットワークトラフィック分析(Network Traffic Analysis: 以降NTA)」は「ネットワークディテクション & レスポンス」と呼ばれることもある可視性提供ツールの1カテゴリで、データセンタ内のトラフィック(東西トラフィック)、モバイルユーザーや支社によるVPNトラフィック、管理外IoTデバイスのトラフィックなどの可視性提供を主眼に設計されています。NTAはまた、Cortex XDRの主要機能のひとつでもありますが、ネットワークチームの多くはこの機能をあまり活用できていません。

Palo Alto Networks、Cisco、Check Point、Fortinetなどのファイアウォールを使用している組織であれば、トラフィックログ、拡張アプリケーションログ、脅威ログ、URLフィルタリングログなど次世代ファイアウォールからのログをCortex XDRに送信できます。ログを受け取ったCortex XDRは、そうしたデータを振る舞い分析や機械学習にかけ、横方向の展開(ラテラルムーブメント)やデータ流出などの隠れた攻撃を検出します。Cortex XDRは、相関しあうアラートはインシデント群としてグループ化し、セキュリティアナリストが確認すべき個々のアラート数を抑制します。

これによりネットワークセキュリティチームには次のようなメリットを得られます。

- ネットワーク内で活動しているアクティブな攻撃者を見つけて中断させる

- 東西トラフィックの可視性を改善する

- 管理下にあるデバイスもそうでないデバイスも保護してネットワークから見えない部分をなくす

- コマンド&コントロール(C2)、横方向の展開、データ流出、マルウェアによる活動など、ネットワークベースの戦術・テクニックをすべて検出することでマルウェア、標的型攻撃、インサイダーによる悪用を阻止する

すでにPalo Alto Networks製品をご利用いただいているお客様の場合、追加のソフトウェアやネットワークアプライアンスの導入は必要ありません。これらの機能を次世代ファイアウォールのサブスクリプションとして追加するだけです。

全社的に導入済みの他のセキュリティセンサーにファイアウォールを接続するだけで、自社のセキュリティ対策を一段上に引き上げることができます。ネットワークデータをエンドポイントやクラウドデータとつなぐことができるのは、XDRの主たるメリットの1つで、こうして機器の境界をまたいで可視性を得られることで、セキュリティアナリスト(と彼らの使う分析ツール)が「ネットワークアラートを発報しているエンドポイントに何が起きているのか、それは問題となるようなことなのか」という質問にすばやく自信を持って答えることができるようになります。

じつは、それぞれに部分的な可視性しかもたらさない独立型のツールを使っていたら、こうしたなにげない質問にすら答えるのがむずかしいのです。私たちがお客様とお話してわかったことは、XDRの登場以前は、エンドポイント上の疑わしい活動を手動で解析して何時間も費やしたあげく、機密データへのアクセス成功前にファイアウォールがぶじに攻撃者をブロックできていたことがわかった、というような状況でした。

ひるがえって、Cortex XDRとファイアウォールとが接続されれば、自社インフラ全体からすべてのアーティファクト(痕跡)、ユーザー、コンピュータのデータが抽出され、可視化された一連のイベントというかたちで脅威インテリジェンス情報に結び付けることができるようになります。これにより、疑わしいネットワークイベントの根本原因を調査するプロセスは根底から変わっていきます。

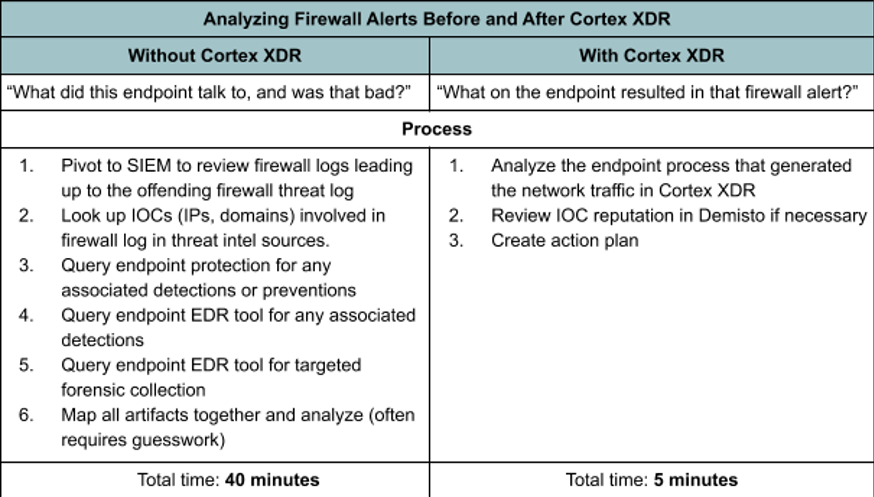

こちらのパロアルトネットワークス セキュリティ オペレーション センター(SOC)のケーススタディでも、SOCマネージャーMatt MellenがXDR採用前後のファイアウォール アラートの調査プロセスがどのように変わったか、またチームがそのプロセスを8倍に高速化した方法について詳細に説明しています。

Cortex XDRを使用することで、とくにファイアウォールベースのアラートに関し、これまでは得られなかった洞察を得ることができます。従来は、たとえばコマンド&コントロール(C2)関連のファイアウォールアラート類に対応するさい、「このエンドポイントが通信していた先はどこで、そのサーバーは悪意のあるものだったのか」という質問にただ答えるだけで40分前後はかかっていました。ドメインやハッシュが悪意のあるものかどうかを調べるのにサードパーティの脅威インテリジェンスに依存していましたし、あるツールでアラートを受け取ってトラフィックを確認、またあるツールでシステムがオンラインかどうかを確認、さらにまた別のツールでC2に接続することになった要因を確認する、という対応をしていたためです。それが今では「エンドポイント上で何が起こったからファイアウォールアラートがトリガーされたのか」というはるかによい質問ができるようになりました。しかもこの質問からは攻撃トラフィックとの因果関係もつかめますし、それらの情報すべてが5分以内にたった1つのツールで評価可能なのです。XDR以前の対応モデルと比べて、はるかに正確ですし、分析もきわめてスピーディです。

こうして自社のインフラ全体を俯瞰して可視化できることは有用ですが、このレベルの可視性提供をうたうソリューションのなかにも、利用可能なデータがSIEMのようにかなり限定されてしまうものや、自社製センサからしか可視化できないものが多く存在します(ほとんどのXDRベンダ製品がこれに該当します)。こうした点で、Cortex XDRがほかの製品と違うのは、豊かなコンテキスト情報を提供しつつ、こうした可視性をサードパーティネットワークデータにも広げることができる点でしょう。このおかげで、他のツールに頼らずとも問題の解決が可能なのです。セキュリティチームは、Cisco、Check Point、Fortinetなどのファイアウォールデータを、弊社のファイアウォール、エンドポイント、クラウドセンサーと接続することで、自社のインフラ全体にCortex XDRのもつ強力な機械学習、振る舞い分析、インシデント視覚化のメリットをもたらすことができます。