Code-to-Cloud CNAPPで移行に備える

This post is also available in: English (英語) 简体中文 (簡体中国語) 繁體中文 (繁体中国語) 한국어 (韓国語)

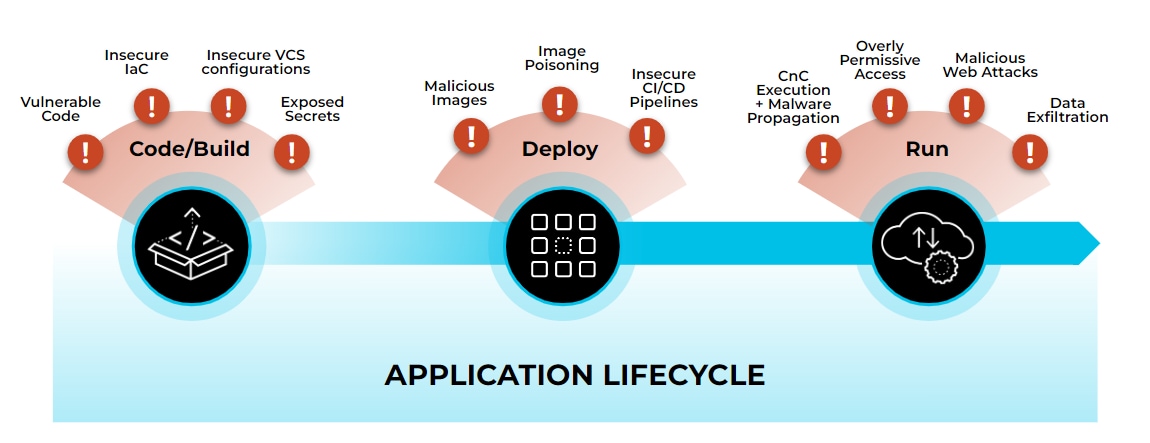

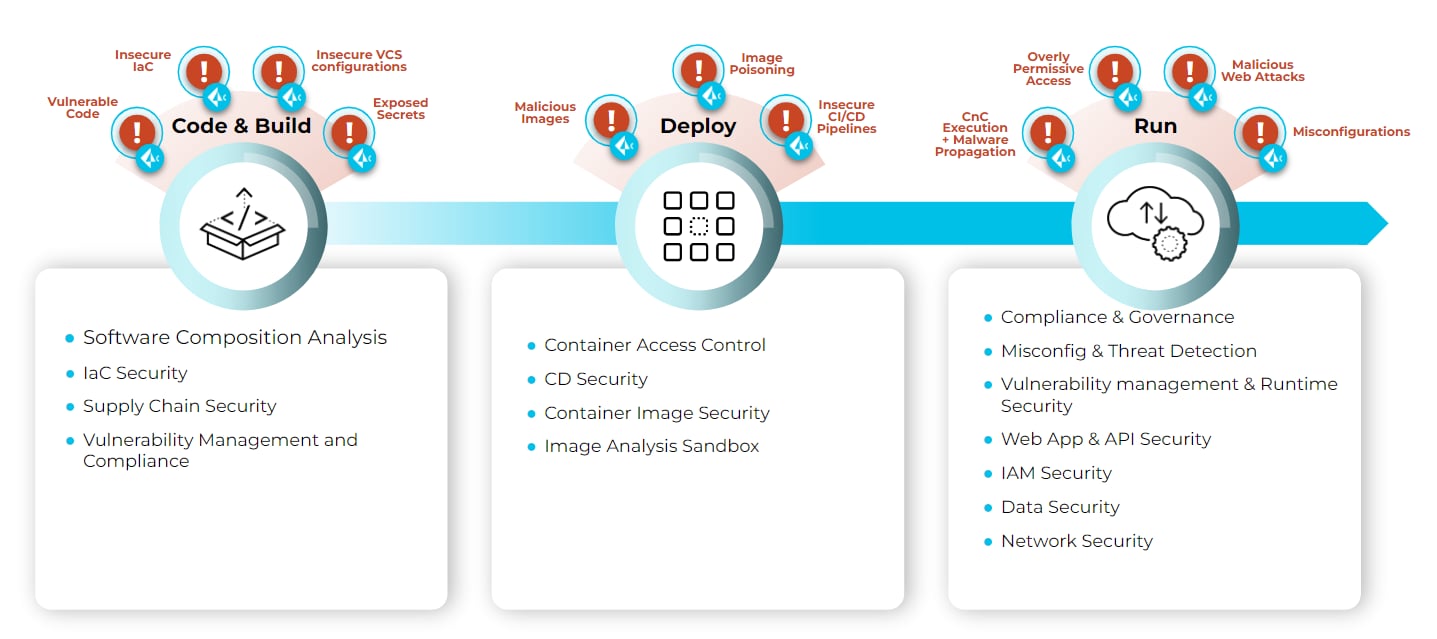

アプリケーションの大半がクラウドへと移されたことで、クラウドネイティブ セキュリティに対する需要が間違いなく生まれています。アプリケーションをクラウド インフラストラクチャから提供する体制(大半の企業にとっては、ハイブリッド型のマルチクラウド インフラストラクチャ)に移行することで、アプリケーション ライフサイクルの各段階でさまざまなリスクが生じます。

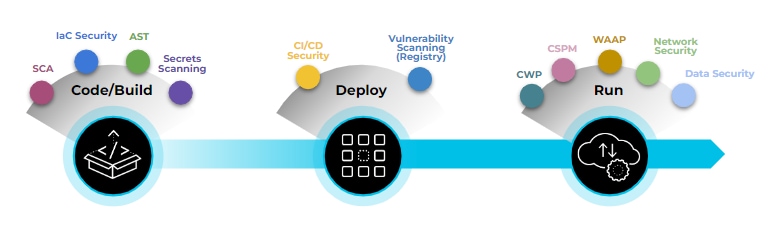

クラウドベースのアプリケーション デリバリーが抱えるそれらのリスクに対し、ほとんどの企業では、コーディング、構築、導入、実行から成るアプリケーション ライフサイクル全体にわたって各リスクに対応するセキュリティ ツールをそれぞれ採用してきました。そのため、特定のユース ケースに対象を絞ったポイント製品の混在環境に留意する必要がありました。それらの製品は、たとえばIaC (Infrastructure-as-Code)セキュリティ、SCA (ソフトウェア構成分析)、CSPM (クラウド セキュリティ体制管理)、CWP (クラウド ワークロード保護)、WAAP (Web APIとアプリケーションの保護)など、枚挙にいとまがありません。多くの企業が最終的に10~15種類のクラウド セキュリティ用ポイント製品が混在する状況に陥りました。

採用するツールが増えていくため、CISOはチームの人員配置やトレーニングに苦心しています。さらに、寄せ集めのツールによってリスクをまとめて確認できないため、セキュリティ チームはアプリケーション ライフサイクル全体の状況を把握できずにいます。現代のアプリケーション開発とクラウドへの移行において、ポイント ツールは管理コストが嵩み、継続的なリアルタイムの保護を実現できないばかりか、防御ファーストの戦略を遂行する能力に欠けていることも珍しくありません。

そこで、これらの課題に対応するために設計されたのが、クラウドネイティブ アプリケーション保護プラットフォーム(CNAPP)です。

Code-to-Cloud CNAPP

パロアルトネットワークスでは、お客様、外部のセキュリティ エキスパート、そして社内のセキュリティ アナリストの声に真摯に耳を傾け、ロードマップの指針を得ています。クラウド セキュリティ脅威の先を行くだけでは十分とは言えません。たとえ仮想マシン、コンテナ、サーバーレスを取り入れた極めて複雑な環境であっても、開発者や、クラウドITチーム、セキュリティ チームにとって運用しやすい製品を提供する必要もあります。そこで聞き取り調査の結果を基に、弊社はコードからクラウドまでカバーするCode-to-Cloud CNAPPの実現に必要な5つの基本原則を定義しました。開発者とセキュリティ チームの間に生じた摩擦がデジタル変革を遅らせ、ハッカー界隈に付け入るすきを与えているため、他のベンダーにもこの原則に従ってほしいと願っています。

- コードからクラウドまでをカバーする包括的なセキュリティ: Code-to-Cloud CNAPPは、アプリケーション ライフサイクル セキュリティ全体をサポートすることで、コーディング、構築、導入、実行のすべての段階を可視化して保護することができなければなりません。

- 継続的なリアルタイムの可視性: Code-to-cloud CNAPPは、クラウド ネットワーク上のアクティビティとユーザーの行動を継続的に監視し、機械学習を取り入れて正常な状態を見分け、その基準から外れる行動をアラートによって知らせることができなければなりません。設定ミス、脆弱性、脅威の検知は数分以内に行われる必要があります。スキャンの実行が1日1回あるいは次のスキャンまで何時間も待たなければいけないと、環境に侵入して活動するのに十分すぎる時間をハッカーに与えてしまうためです。

- 防御ファーストの保護: 可視性だけではセキュリティとは言えません。Code-to-Cloud CNAPPは、自動化されたリアルタイムの防御機能提供し、エクスプロイトをブロックできるほか、アプリケーション ライフサイクル全体で脆弱性や設定ミスを修正できなければなりません。エクスプロイトを許す前にリスクを修正するには、アプリケーション ライフサイクルの各段階で多層防御が必要になります。

- あらゆるクラウドへの移行に対応: Code-to-Cloud CNAPPは、クラウド移行プロセスの段階を問わず、その時点でのセキュリティ ニーズをサポートでき、さらにはユーザーのクラウド移行プロセスがどこに向かおうと、サポートを拡張できなければなりません。ユーザーが、クラウド サービス プロバイダ、ワークロード アーキテクチャ、継続的インテグレーションと継続的デリバリー(CI/CD)パイプライン、統合開発環境(IDE)、リポジトリの変更や追加を行うことができ、他のベンダーのオンボーディングやまったく新しい製品の導入・習得の手間もかからないものとします。

- クラウド スケールのセキュリティ: Code-to-Cloud CNAPPは、アプリケーション ライフサイクル全体で脅威に確実に対応できるクラウド セキュリティの実現に向けた、スケーラブルで包括的なアプローチでなければなりません。セキュリティは、ハイブリッド型のマルチクラウド環境でクラウド インフラストラクチャに合わせて自動的に拡張されると同時に、インフラストラクチャ、コード、アプリケーション、API、データ、IDを保護するものとします。

Prisma Cloudは業界唯一のCode-to-Cloud CNAPP

Prisma Cloudは、マルチクラウド環境でコードからクラウドまで全体をカバーしてアプリケーションを保護します。このプラットフォームでは、アプリケーション ライフサイクル全体を通して可視性とゼロデイ脅威などに対する脅威防御が継続的に提供されます。そのCode-to-Cloudの対象には、クラウドネイティブ環境全体でコード、インフラストラクチャ、ワークロード、データ、ネットワーク、クラウドID、Webアプリケーション、APIを保護するために必要に応じて追加できるオプションのコンポーネントが含まれます。Prisma Cloudは、クラウドへの移行プロセスのあらゆる段階でセキュリティ ニーズに対応する、極めて包括的なプラットフォームです。

Prisma Cloud 4.0におけるCNAPPの新機能

Prisma Cloudのお客様は、CNAPPの絶え間ないイノベーションのメリットが得られます。パロアルトネットワークスではPrisma Cloudに投資することで、このプラットフォームのセキュリティ機能を常に最新の状態に保ち、新たな脅威への対応や運用性の向上、環境サポートの拡大に努めています。以下に、最近発表した新機能をいくつかご紹介します。

- ソフトウェア構成分析(SCA): 開発者向けの統合機能とインフラストラクチャを認識した優先順位付けによって、オープン ソースの脆弱性とライセンスのコンプライアンス問題に未然に対処します。Prisma Cloudは、コンテキストを補足するInfrastructure-as-Code分析とSCAの分析結果を組み合わせることで、コンテナの依存関係に内在する脆弱性を見つけるだけでなく、洞察に満ちた修正案も提供します。パロアルトネットワークスの革新的なアプローチについての詳細は、SCAのリリースに関するブログ記事をご覧ください。

- ソフトウェア部品表(SBOM: Software Bill of Materials): クラウド環境全体で使用されるすべてのアプリケーション コンポーネントのコードベース インベントリ(オープン ソースのライセンスおよびバージョン情報を含む)を完全に維持管理できます。

- Azure Storage Blobに対応したデータ セキュリティ: Prisma Cloudの一部としてデータ分類とマルウェア検出を可能にするため、パロアルトネットワークスのエンタープライズDLPとWildFireマルウェア スキャン ソリューションをAzure Blob Storageに拡張できます。

- Azure環境全体に可視性を拡張: Microsoft Azureが新たなサービスを導入するたびに、クラウド セキュリティ体制管理(CSPM)の可視性を迅速に提供します。

- Azureに対応したインターネット接続状況分析: AWSに加えて、Azure上のネットワーク経路をすべて分析し、インターネットに接続された資産を特定します。

- コマンド センター: クラウド資産全体にわたって優先順位の高いリスクとインシデントがひと目でわかるダッシュボードが、修正対象の優先順位付けに役立ちます。

- 統合型クラウド インベントリ: プラットフォーム全体の設定ミスと脆弱性のデータを統合し、クラウド資産に関する状況依存のリスクを示します。

- きめ細かいRBAC: Prisma Cloudの機能に対してユーザー プロファイルごとにきめ細かく一貫性のある最小権限のアクセスを管理できます。

- ホスティングを日本に拡大: ホスティング拠点を日本に置くことで、アジアでのPrisma Cloudのパフォーマンスとサービス展開をさらに拡大します。

受賞歴のある確かな信頼性と実績

現在、Prisma Cloudは全世界1,900社を超えるお客様から信頼を寄せていただき、毎日20億件を超えるイベントを処理することで、15億以上の資産のセキュリティを確保するとともに、250万以上のワークロードを保護しています。さらに、Prisma Cloudプラットフォームは、業界から絶えず評価を得ており、最近ではSC Magazineで最も優れたクラウド ワークロード保護ソリューションに選ばれたばかりです。また、コード セキュリティ担当副社長のIdan Tendlerは、年間最優秀イノベーター賞を受賞しています。つまり弊社は、コード セキュリティのイノベーションと最高のクラウド ワークロード保護として、コードからクラウドまで認められたということです。

Related Blogs

Subscribe to the Newsletter!

By submitting this form, you agree to our Terms of Use and acknowledge our Privacy Statement. Please look for a confirmation email from us. If you don't receive it in the next 10 minutes, please check your spam folder.